లాక్క్రిప్ట్ రాన్సమ్వేర్. సోకిన పిసిని పరిష్కరించండి

సాపేక్షంగా బలహీనమైన హానికరమైన ransomware, లాక్క్రిప్ట్, 2017 జూన్ నుండి తక్కువ స్థాయి సైబర్క్రైమ్ దాడులను చేయడానికి రాడార్ కింద పనిచేస్తోంది. ఈ సంవత్సరం ఫిబ్రవరి మరియు మార్చి నెలల్లో ఇది చాలా చురుకుగా పనిచేసింది, అయితే ransomware తప్పనిసరిగా ఇన్స్టాల్ చేయబడాలి పరికరాల్లో మానవీయంగా అమలులోకి రావడం, అక్కడ ఉన్న చాలా అపఖ్యాతి పాలైన క్రిప్టో-క్రిమినల్ ransomwares వంటి గొప్ప ముప్పు లేదు, గ్రాండ్క్రాబ్ వాటిలో ఒకటి. విశ్లేషణ తరువాత (a నమూనా రోమేనియన్ కార్పొరేషన్ బిట్ డిఫెండర్ మరియు మాల్వేర్బైట్స్ రీసెర్చ్ ల్యాబ్ వంటి యాంటీవైరస్ సంస్థల ద్వారా వైరస్ టోటల్ నుండి పొందబడింది) భద్రతా నిపుణులు ransomware యొక్క ప్రోగ్రామింగ్లో అనేక లోపాలను కనుగొన్నారు, ఇవి దొంగిలించబడిన ఫైల్లను డీక్రిప్ట్ చేయడానికి మార్చబడతాయి. సేకరించిన సమాచారాన్ని ఉపయోగించి, బిట్డిఫెండర్ విడుదల చేసింది a డిక్రిప్షన్ సాధనం ఇది లాక్క్రిప్ట్ ransomware యొక్క అన్ని వెర్షన్లలో ఫైళ్ళను తిరిగి పొందగలదు.

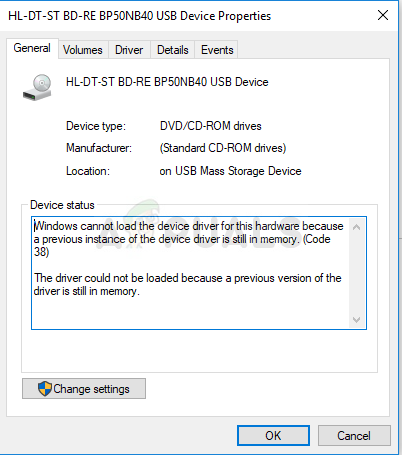

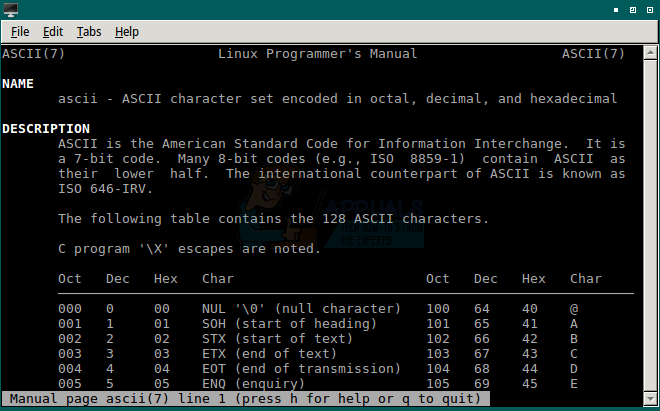

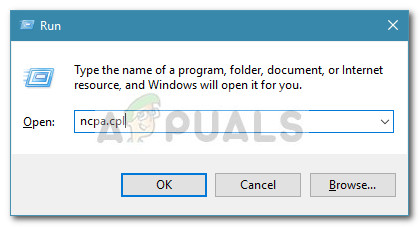

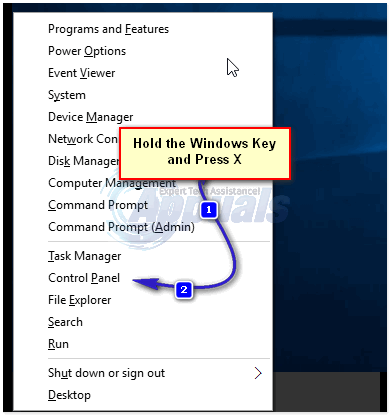

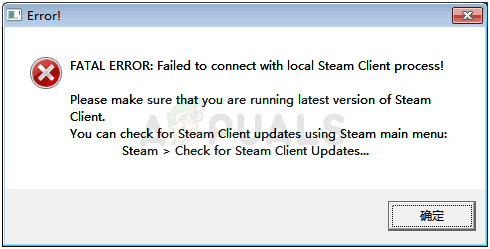

పూర్తి మాల్వేర్బైట్స్ ల్యాబ్ పరిశోధన ప్రకారం నివేదిక ఇది మాల్వేర్ లోపల మరియు వెలుపల విశ్లేషిస్తుంది, లాక్క్రిప్ట్లో కనుగొనబడిన మొదటి లోపం ఏమిటంటే, ఇది అమలులోకి రావడానికి మాన్యువల్ ఇన్స్టాలేషన్ మరియు అడ్మినిస్ట్రేటర్ అధికారాలు అవసరం. ఈ షరతులు నెరవేరితే, ఎక్జిక్యూటబుల్ రన్ అవుతుంది, w: wvcc.exe ఫైల్ను సి: విండోస్లో ఉంచి, సంబంధిత రిజిస్ట్రీ కీని కూడా జతచేస్తుంది. Ransomware సిస్టమ్లోకి చొచ్చుకు రావడం ప్రారంభించిన తర్వాత, అది .exe ఫైల్లతో సహా యాక్సెస్ చేయగల అన్ని ఫైల్లను గుప్తీకరిస్తుంది, సిస్టమ్ ప్రాసెస్లను దాని స్వంత ప్రక్రియ నిరంతరాయంగా కొనసాగుతుందని నిర్ధారించడానికి మార్గం వెంట ఆపివేస్తుంది. ఫైల్ పేర్లు యాదృచ్ఛిక బేస్ 64 ఆల్ఫాన్యూమరిక్ తీగలుగా మార్చబడతాయి మరియు వాటి పొడిగింపులు .1 బిటిసికి సెట్ చేయబడతాయి. ప్రాసెస్ చివరిలో టెక్స్ట్ ఫైల్ విమోచన నోట్ ప్రారంభించబడింది మరియు అదనపు సమాచారం HKEY_LOCAL_MACHINE రిజిస్ట్రీలో దాడి చేయబడిన వినియోగదారు కేటాయించిన “ID” తో పాటు ఫైల్ రికవరీ కోసం సూచనల రిమైండర్లను కలిగి ఉంటుంది.

లాక్క్రిప్ట్ రాన్సమ్వేర్ గమనిక పాప్-అప్. మాల్వేర్బైట్స్ ల్యాబ్

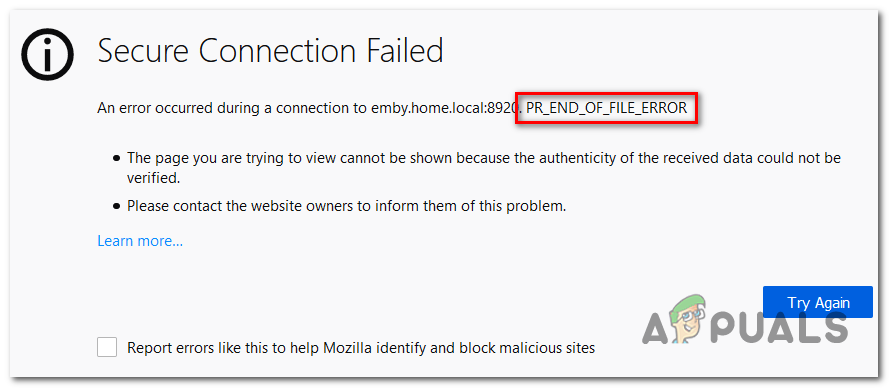

ఈ ransomware ఇంటర్నెట్ కనెక్షన్ లేకుండా పనిచేయగలిగినప్పటికీ, అది అనుసంధానించబడిన సందర్భంలో, పరిశోధకులు దీనిని ఇరాన్లోని CnC తో కమ్యూనికేట్ చేయడానికి కనుగొన్నారు, ఇది దాడి చేసిన పరికరం యొక్క కేటాయించిన ID, ఆపరేటింగ్ సిస్టమ్ మరియు ransomware డ్రైవ్లో స్థానాన్ని నిరోధిస్తుంది. యాదృచ్ఛిక ఆల్ఫాన్యూమరిక్ పేర్లు మరియు సమాచార మార్పిడిని సెట్ చేయడానికి మాల్వేర్ కోడ్ GetTickCount ఫంక్షన్ను ఉపయోగిస్తుందని పరిశోధకులు కనుగొన్నారు, అవి అర్థాన్ని విడదీసేందుకు బలమైన సంకేతాలు కావు. ఇది రెండు భాగాలుగా జరుగుతుంది: మొదటిది XOR ఆపరేషన్ను ఉపయోగిస్తుంది, రెండవది XOR ను అలాగే ROL మరియు బిట్వైస్ స్వాప్ను ఉపయోగిస్తుంది. ఈ బలహీనమైన పద్ధతులు మాల్వేర్ యొక్క కోడ్ను సులభంగా అర్థమయ్యేలా చేస్తాయి, అంటే లాక్ చేయబడిన .1 బిటిసి ఫైళ్ళ కోసం డిక్రిప్షన్ సాధనాన్ని రూపొందించడానికి బిట్డెఫెండర్ దీన్ని ఎలా మార్చగలిగాడు.

.1 బిటిసి ఫైళ్ళను డీక్రిప్ట్ చేయగలిగే బహిరంగంగా లభించే బిట్డిఫెండర్ సాధనాన్ని రూపొందించడానికి బిట్డెఫెండర్ లాక్క్రిప్ట్ ransomware యొక్క బహుళ వెర్షన్లను పరిశోధించింది. మాల్వేర్ యొక్క ఇతర సంస్కరణలు ఫైళ్ళను .lock, .2018, మరియు .మిచ్ ఎక్స్టెన్షన్స్కు గుప్తీకరిస్తాయి, ఇవి భద్రతా పరిశోధకుడితో సంప్రదించినప్పుడు కూడా డీక్రిప్ట్ చేయబడతాయి మైఖేల్ గిల్లెస్పీ . Ransomware యొక్క ఇటీవలి సంస్కరణ .BI_D పొడిగింపుకు ఫైళ్ళను గుప్తీకరించినట్లు కనిపిస్తుంది, దీని కోసం డిక్రిప్షన్ మెకానిజం ఇంకా రూపొందించబడలేదు, కాని మునుపటి సంస్కరణలన్నీ ఇప్పుడు సులభంగా డీక్రిప్ట్ చేయబడతాయి.

![[పరిష్కరించండి] నో మ్యాన్స్ స్కైలో ‘లాబీలో చేరడంలో విఫలమైంది’ లోపం](https://jf-balio.pt/img/how-tos/65/failed-join-lobby-error-no-man-s-sky.png)