మాల్వేర్ యొక్క పరిణామం

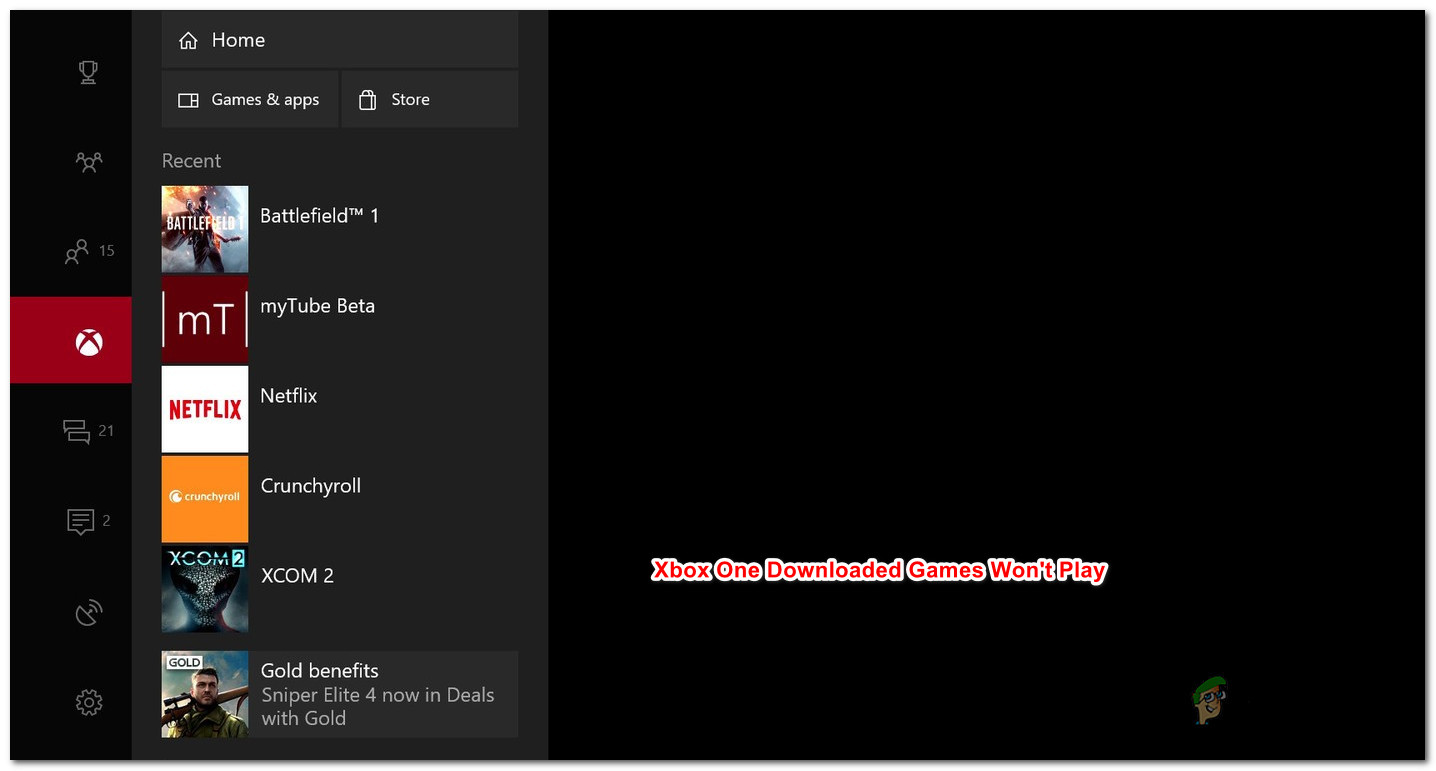

సైబర్ సెక్యూరిటీ సంస్థ ESET ఒక నిర్దిష్ట మరియు అంతుచిక్కని హ్యాకింగ్ సమూహం కొన్ని నిర్దిష్ట లక్ష్యాలను కలిగి ఉన్న మాల్వేర్ను నిశ్శబ్దంగా అమలు చేస్తోందని కనుగొంది. మాల్వేర్ గతంలో విజయవంతంగా రాడార్ కింద దాటిన బ్యాక్డోర్ను దోపిడీ చేస్తుంది. అంతేకాకుండా, సాఫ్ట్వేర్ చురుకుగా ఉపయోగించే కంప్యూటర్ను లక్ష్యంగా చేసుకుంటుందని నిర్ధారించడానికి కొన్ని ఆసక్తికరమైన పరీక్షలను నిర్వహిస్తుంది. మాల్వేర్ కార్యాచరణను గుర్తించకపోతే లేదా సంతృప్తి చెందకపోతే, అది మూసివేసి, వాంఛనీయ దొంగతనాలను నిర్వహించడానికి మరియు అదృశ్యమవుతుంది. కొత్త మాల్వేర్ రాష్ట్ర ప్రభుత్వ యంత్రాలలో ముఖ్యమైన వ్యక్తుల కోసం వెతుకుతోంది. సరళంగా చెప్పాలంటే, మాల్వేర్ ప్రపంచవ్యాప్తంగా దౌత్యవేత్తలు మరియు ప్రభుత్వ విభాగాలను అనుసరిస్తుంది

ది కే 3 చాంగ్ అధునాతన నిరంతర బెదిరింపు సమూహం కొత్త ఫోకస్ చేసిన హ్యాకింగ్ ప్రచారంతో తిరిగి కనిపించింది. ఈ బృందం కనీసం 2010 నుండి సైబర్-గూ ion చర్యం ప్రచారాలను విజయవంతంగా ప్రారంభించింది మరియు నిర్వహిస్తోంది. సమూహం యొక్క కార్యకలాపాలు మరియు దోపిడీలు చాలా సమర్థవంతంగా పనిచేస్తాయి. ఉద్దేశించిన లక్ష్యాలతో కలిపి, సమూహం ఒక దేశం స్పాన్సర్ చేస్తున్నట్లు కనిపిస్తుంది. మాల్వేర్ యొక్క తాజా ఒత్తిడి కే 3 చాంగ్ సమూహం చాలా అధునాతనమైనది. గతంలో మోహరించిన రిమోట్ యాక్సెస్ ట్రోజన్లు మరియు ఇతర మాల్వేర్లను కూడా బాగా రూపొందించారు. ఏదేమైనా, కొత్త మాల్వేర్ లక్ష్య యంత్రాల యొక్క గుడ్డి లేదా సామూహిక సంక్రమణకు మించినది. బదులుగా, దాని ప్రవర్తన చాలా తార్కికమైనది. మాల్వేర్ లక్ష్యం మరియు యంత్రం యొక్క గుర్తింపును నిర్ధారించడానికి మరియు ప్రామాణీకరించడానికి ప్రయత్నిస్తుంది.

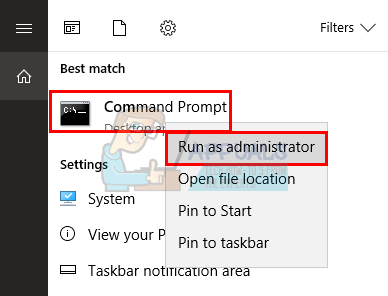

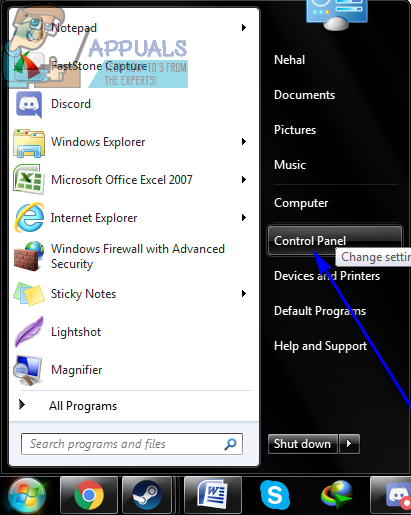

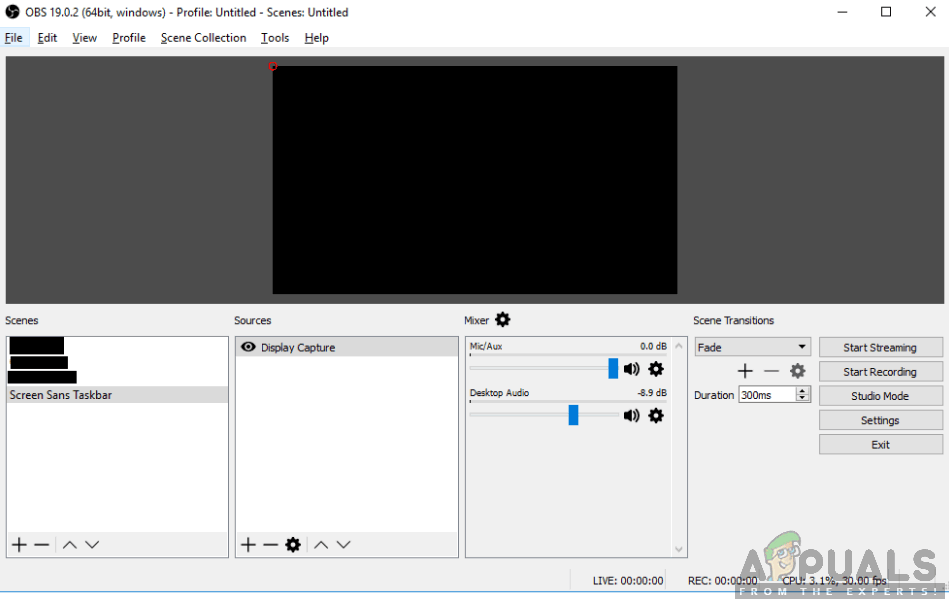

ESET లోని సైబర్ సెక్యూరిటీ పరిశోధకులు Ke3chang ద్వారా కొత్త దాడులను గుర్తించండి:

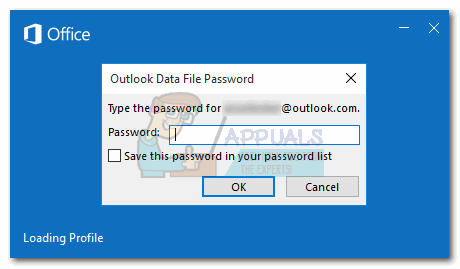

కనీసం 2010 నుండి చురుకుగా ఉన్న Ke3chang అధునాతన నిరంతర ముప్పు సమూహం కూడా APT 15 గా గుర్తించబడింది. ప్రసిద్ధ స్లోవేకియా యాంటీవైరస్, ఫైర్వాల్ మరియు ఇతర సైబర్ సెక్యూరిటీ సంస్థ ESET సమూహం యొక్క కార్యకలాపాల యొక్క ధృవీకరించబడిన జాడలు మరియు ఆధారాలను గుర్తించాయి. Ke3chang సమూహం దాని ప్రయత్నించిన మరియు విశ్వసనీయ పద్ధతులను ఉపయోగిస్తోందని ESET పరిశోధకులు పేర్కొన్నారు. అయితే, మాల్వేర్ గణనీయంగా నవీకరించబడింది. అంతేకాకుండా, ఈ సమయంలో, సమూహం కొత్త బ్యాక్ డోర్ను దోపిడీ చేయడానికి ప్రయత్నిస్తోంది. గతంలో కనుగొనబడని మరియు నివేదించని బ్యాక్డోర్ను తాత్కాలికంగా ఓక్రం అని పిలుస్తారు.

ESET పరిశోధకులు వారి అంతర్గత విశ్లేషణ సమూహం దౌత్య సంస్థలు మరియు ఇతర ప్రభుత్వ సంస్థలను అనుసరిస్తోందని సూచిస్తుంది. యాదృచ్ఛికంగా, అధునాతన, లక్ష్య మరియు నిరంతర సైబర్-గూ ion చర్యం ప్రచారాలను నిర్వహించడంలో Ke3chang సమూహం అనూహ్యంగా చురుకుగా ఉంది. సాంప్రదాయకంగా, ఈ బృందం ప్రభుత్వ అధికారులు మరియు ప్రభుత్వంతో పనిచేసిన ముఖ్యమైన వ్యక్తులను అనుసరించింది. వారి కార్యకలాపాలు యూరప్ మరియు మధ్య మరియు దక్షిణ అమెరికాలోని దేశాలలో గమనించబడ్డాయి.

టార్గెట్ డిప్లొమాట్లకు కే 3 చాంగ్ గ్రూప్ ఉపయోగించే కొత్త ఓక్రమ్ మాల్వేర్ https://t.co/asgcCKWqu6 pic.twitter.com/KFSk5NW0FO

- స్టోర్ 4 యాప్ (@ స్టోర్ 4 యాప్ 1) జూలై 18, 2019

ESET యొక్క ఆసక్తి మరియు దృష్టి Ke3chang సమూహంపై కొనసాగుతూనే ఉంది, ఎందుకంటే ఈ సంస్థ సంస్థ యొక్క స్వదేశమైన స్లోవేకియాలో చాలా చురుకుగా ఉంది. ఏదేమైనా, సమూహం యొక్క ఇతర ప్రసిద్ధ లక్ష్యాలు బెల్జియం, క్రొయేషియా, ఐరోపాలోని చెక్ రిపబ్లిక్. ఈ బృందం దక్షిణ అమెరికాలోని బ్రెజిల్, చిలీ మరియు గ్వాటెమాలలను లక్ష్యంగా చేసుకున్నట్లు తెలిసింది. సాధారణ లేదా వ్యక్తిగత హ్యాకర్లకు అందుబాటులో లేని శక్తివంతమైన హార్డ్వేర్ మరియు ఇతర సాఫ్ట్వేర్ సాధనాలతో ఇది రాష్ట్ర-ప్రాయోజిత హ్యాకింగ్ సమూహం కావచ్చు అని Ke3chang సమూహం యొక్క కార్యకలాపాలు సూచిస్తున్నాయి. అందువల్ల తాజా దాడులు కూడా మేధస్సును సేకరించే దీర్ఘకాలిక నిరంతర ప్రచారంలో భాగం కాగలవని ESET పరిశోధకురాలు జుజానా హ్రోమ్కోవా పేర్కొన్నారు, “దాడి చేసేవారి ప్రధాన లక్ష్యం సైబర్ గూ ion చర్యం, అందుకే వారు ఈ లక్ష్యాలను ఎంచుకున్నారు.”

కెట్రికాన్ మాల్వేర్ మరియు ఓక్రమ్ బ్యాక్ డోర్ ఎలా పనిచేస్తాయి?

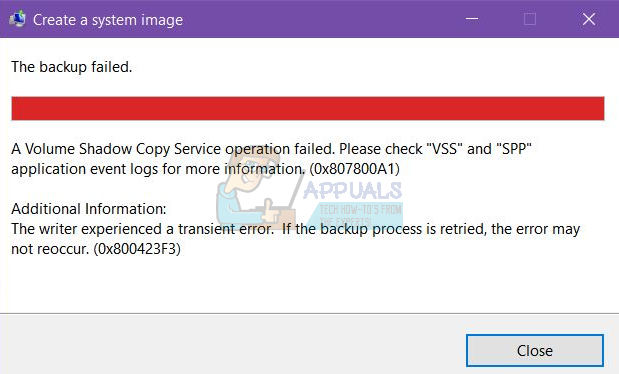

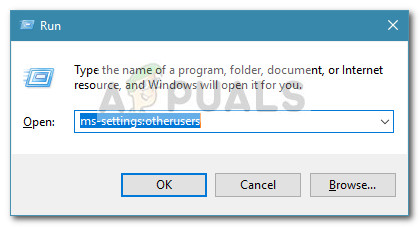

కెట్రికాన్ మాల్వేర్ మరియు ఓక్రమ్ బ్యాక్ డోర్ చాలా అధునాతనమైనవి. లక్ష్య పరిశోధకుల యంత్రాలపై బ్యాక్డోర్ ఎలా వ్యవస్థాపించబడిందో లేదా పడిపోయిందో భద్రతా పరిశోధకులు ఇంకా పరిశీలిస్తున్నారు. ఓక్రమ్ బ్యాక్ డోర్ పంపిణీ ఒక రహస్యంగా కొనసాగుతున్నప్పటికీ, దాని ఆపరేషన్ మరింత మనోహరమైనది. ఓక్రమ్ బ్యాక్డోర్ శాండ్బాక్స్లో పనిచేయడం లేదని నిర్ధారించడానికి కొన్ని సాఫ్ట్వేర్ పరీక్షలను నిర్వహిస్తుంది, ఇది హానికరమైన సాఫ్ట్వేర్ ప్రవర్తనను గమనించడానికి భద్రతా పరిశోధకులు ఉపయోగించే సురక్షితమైన వర్చువల్ స్థలం. లోడర్ నమ్మదగిన ఫలితాలను పొందకపోతే, గుర్తించడం మరియు తదుపరి విశ్లేషణను నివారించడానికి ఇది స్వయంగా ముగుస్తుంది.

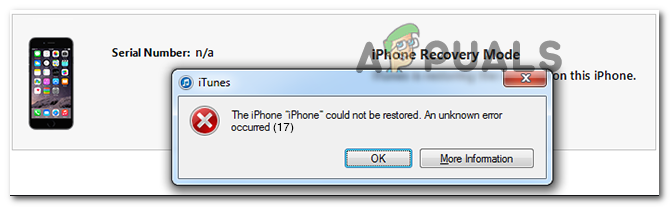

వాస్తవ ప్రపంచంలో పనిచేసే కంప్యూటర్లో ఇది నడుస్తున్నట్లు ధృవీకరించే ఓక్రమ్ బ్యాక్డోర్ పద్ధతి చాలా ఆసక్తికరంగా ఉంది. ఎడమ మౌస్ బటన్ను కనీసం మూడుసార్లు క్లిక్ చేసిన తర్వాత లోడర్ లేదా బ్యాక్డోర్ అసలు పేలోడ్ను స్వీకరించే మార్గాన్ని సక్రియం చేస్తుంది. బ్యాక్డోర్ నిజమైన, పనిచేసే యంత్రాలపై పనిచేస్తుందనే విషయాన్ని నిర్ధారించడానికి ఈ నిర్ధారణ పరీక్ష ప్రధానంగా నిర్వహించబడుతుందని పరిశోధకులు భావిస్తున్నారు మరియు వర్చువల్ యంత్రాలు లేదా శాండ్బాక్స్ కాదు.

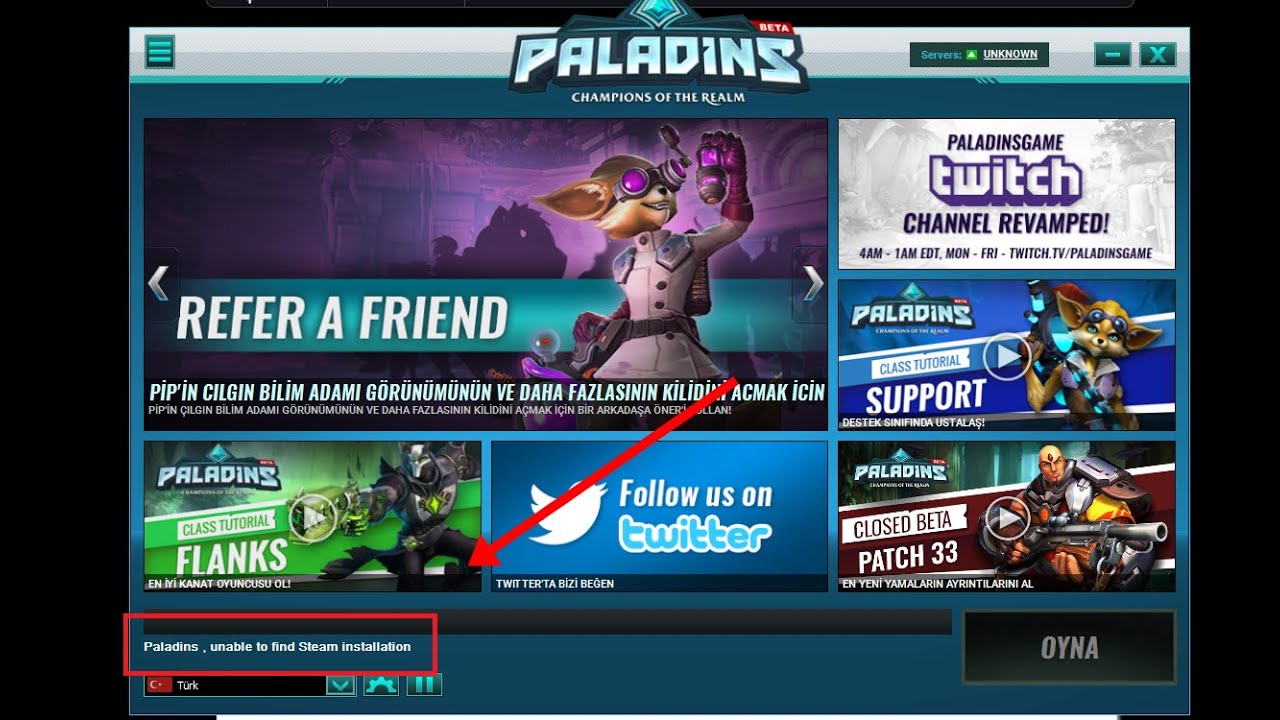

లోడర్ సంతృప్తి చెందిన తర్వాత, ఓక్రమ్ బ్యాక్డోర్ మొదట పూర్తి నిర్వాహక అధికారాలను ఇస్తుంది మరియు సోకిన యంత్రం గురించి సమాచారాన్ని సేకరిస్తుంది. ఇది కంప్యూటర్ పేరు, వినియోగదారు పేరు, హోస్ట్ IP చిరునామా మరియు ఏ ఆపరేటింగ్ సిస్టమ్ వ్యవస్థాపించబడింది వంటి సమాచారాన్ని పట్టిక చేస్తుంది. ఆ తరువాత అది అదనపు సాధనాల కోసం పిలుస్తుంది. కొత్త కెట్రికాన్ మాల్వేర్ చాలా అధునాతనమైనది మరియు బహుళ కార్యాచరణలను ప్యాక్ చేస్తుంది. ఇది ఇన్బిల్ట్ డౌన్లోడ్తో పాటు అప్లోడర్ను కూడా కలిగి ఉంది. ఫైళ్ళను దొంగిలించడానికి ఎగుమతి చేసే ఇంజిన్ ఉపయోగించబడుతుంది. మాల్వేర్లోని డౌన్లోడ్ సాధనం నవీకరణల కోసం పిలుస్తుంది మరియు హోస్ట్ మెషీన్లో లోతుగా చొచ్చుకుపోయేలా సంక్లిష్టమైన షెల్ ఆదేశాలను కూడా అమలు చేస్తుంది.

చైనా నుండి పనిచేస్తుందని నమ్ముతున్న పాత-పాఠశాల నీడ మాల్వేర్ సమూహం దౌత్యవేత్తలను లక్ష్యంగా చేసుకుంది, ఇన్ఫోసెక్ పరిశోధకులు గతంలో నమోదుకాని బ్యాక్ డోర్ అని చెప్పారు. కొన్నేళ్లుగా చురుకుగా ఉన్న కే 3 చాంగ్ గ్రూప్ చాలా కాలంగా ఓబ్… https://t.co/n1TBoQ1pQX

- రిజిస్టర్: సారాంశం (RE_ రిజిస్టర్) జూలై 18, 2019

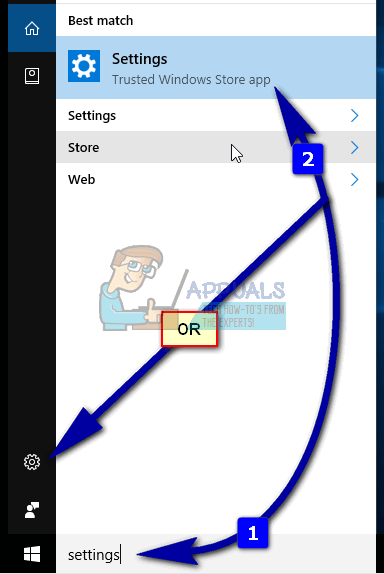

ఓక్రమ్ బ్యాక్ డోర్ మిమికట్జ్ వంటి అదనపు సాధనాలను కూడా అమర్చగలదని ESET పరిశోధకులు ఇంతకు ముందు గమనించారు. ఈ సాధనం తప్పనిసరిగా స్టీల్త్ కీలాగర్. ఇది కీస్ట్రోక్లను గమనించవచ్చు మరియు రికార్డ్ చేయవచ్చు మరియు ఇతర ప్లాట్ఫారమ్లకు లేదా వెబ్సైట్లకు లాగిన్ ఆధారాలను దొంగిలించడానికి ప్రయత్నిస్తుంది.

యాదృచ్ఛికంగా, భద్రతను దాటవేయడానికి, ఉన్నత హక్కులను మంజూరు చేయడానికి మరియు ఇతర అక్రమ కార్యకలాపాలను నిర్వహించడానికి ఓక్రమ్ బ్యాక్ డోర్ మరియు కెట్రికాన్ మాల్వేర్ ఆదేశాలలో అనేక సారూప్యతలను పరిశోధకులు గమనించారు. ఈ రెండింటి మధ్య స్పష్టమైన పోలిక పరిశోధకులు ఇద్దరికీ దగ్గరి సంబంధం ఉందని నమ్ముతారు. ఇది తగినంత బలమైన అనుబంధం కాకపోతే, సాఫ్ట్వేర్ రెండూ ఒకే బాధితులను లక్ష్యంగా చేసుకున్నాయి, హ్రోమ్కోవా ఇలా పేర్కొన్నాడు, “2017 లో సంకలనం చేయబడిన ఒక కెట్రికాన్ బ్యాక్డోర్ను వదలడానికి ఓక్రమ్ బ్యాక్డోర్ ఉపయోగించబడిందని మేము కనుగొన్నప్పుడు మేము చుక్కలను కనెక్ట్ చేయడం ప్రారంభించాము. ఆ పైన , ఓక్రమ్ మాల్వేర్ మరియు 2015 కెట్రికాన్ బ్యాక్ డోర్ల ద్వారా ప్రభావితమైన కొన్ని దౌత్య సంస్థలు కూడా 2017 కేట్రికాన్ బ్యాక్ డోర్ల ద్వారా ప్రభావితమయ్యాయని మేము కనుగొన్నాము. ”

Ke3chang APT గ్రూప్ దౌత్య లక్ష్యాలపై ఓక్రమ్ బ్యాక్ డోర్ బాంబును పడవేసింది https://t.co/GhovtgTkvd pic.twitter.com/3TthDyH1iR

- 420 సైబర్, ఇంక్. (@ 420 సైబర్) జూలై 18, 2019

హానికరమైన సాఫ్ట్వేర్ యొక్క రెండు సంబంధిత ముక్కలు మరియు కె 3 చాంగ్ అడ్వాన్స్డ్ పెర్సిస్టెంట్ బెదిరింపు సమూహం యొక్క నిరంతర కార్యకలాపాలు సైబర్ గూ ion చర్యం పట్ల విశ్వసనీయంగా ఉన్నాయని సూచిస్తున్నాయి. ESET నమ్మకంగా ఉంది, సమూహం దాని వ్యూహాలను మెరుగుపరుస్తోంది మరియు దాడుల స్వభావం అధునాతనత మరియు సమర్థతలో పెరుగుతోంది. సైబర్ సెక్యూరిటీ సమూహం చాలా కాలంగా సమూహం యొక్క దోపిడీలను వివరిస్తుంది మరియు ఉంది వివరణాత్మక విశ్లేషణ నివేదికను నిర్వహించడం .

హ్యాకింగ్ సమూహం దాని ఇతర చట్టవిరుద్ధ ఆన్లైన్ కార్యకలాపాలను ఎలా వదిలివేసిందనే దాని గురించి ఇటీవల మేము నివేదించాము సైబర్ గూ ion చర్యంపై దృష్టి పెట్టడం ప్రారంభించింది . ఈ కార్యాచరణలో హ్యాకింగ్ సమూహాలు మంచి అవకాశాలను మరియు రివార్డులను కనుగొనే అవకాశం ఉంది. రాష్ట్ర-ప్రాయోజిత దాడులు పెరగడంతో, రోగ్ ప్రభుత్వాలు కూడా సమూహాలకు రహస్యంగా మద్దతు ఇస్తాయి మరియు విలువైన రాష్ట్ర రహస్యాలకు బదులుగా వారికి క్షమాపణ చెప్పవచ్చు.