సైబర్ సెక్యూరిటీ ఇలస్ట్రేషన్

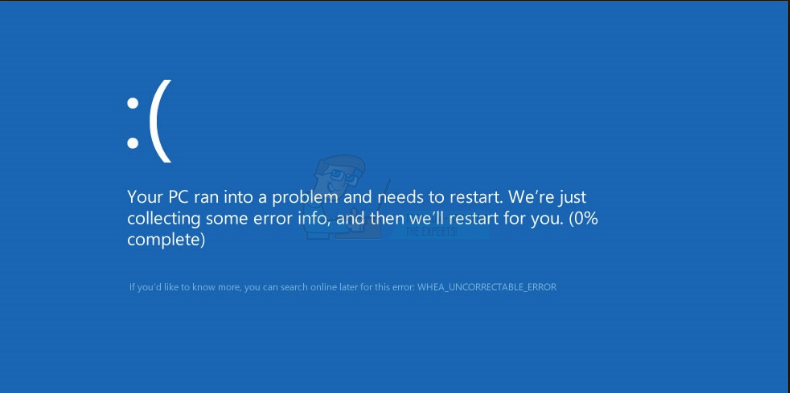

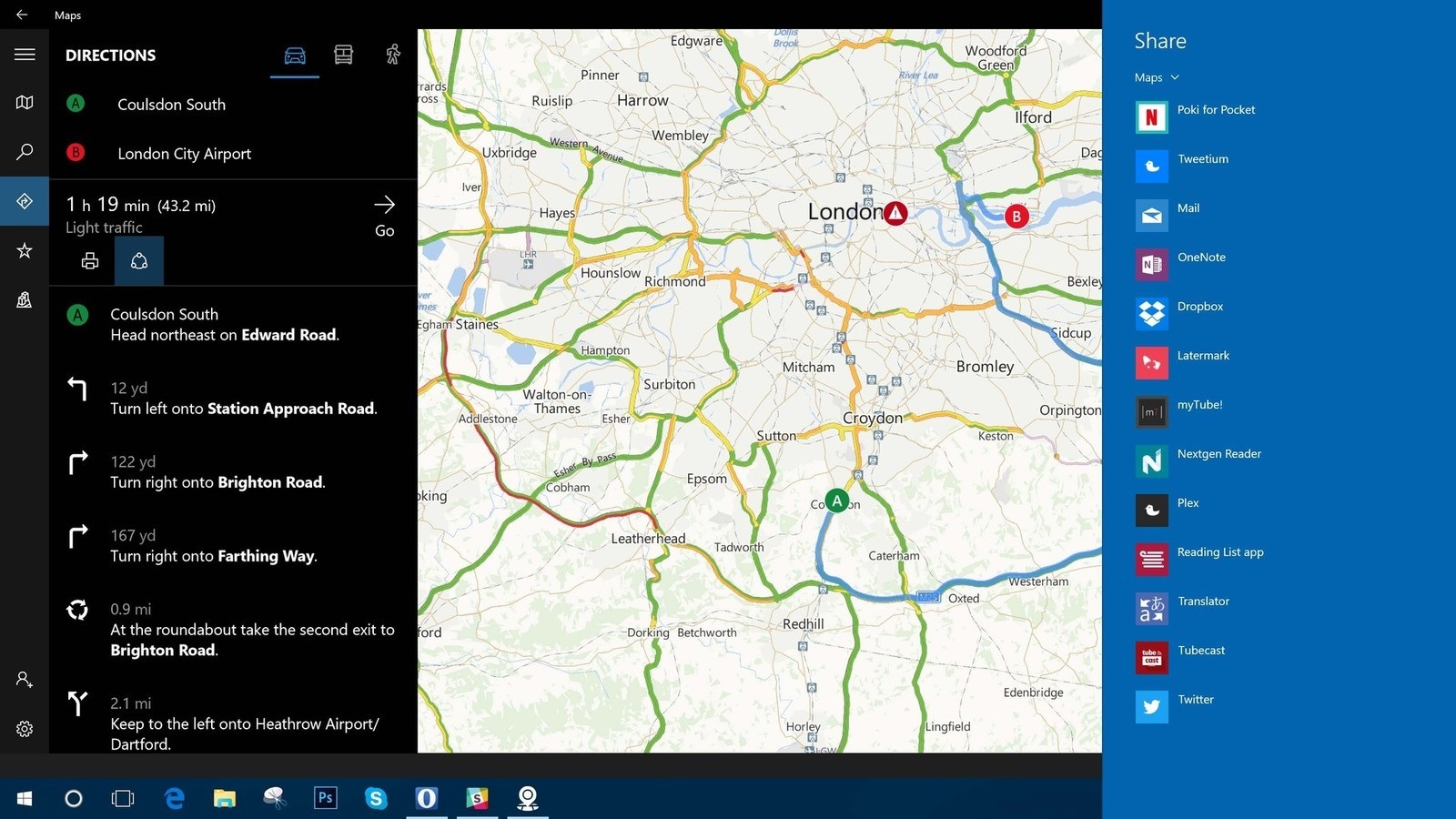

ప్రసిద్ధ యాంటీవైరస్ మరియు డిజిటల్ సెక్యూరిటీ సాఫ్ట్వేర్ ESET తయారీదారులు ఇటీవలి విండోస్ OS సున్నా-రోజు దుర్బలత్వాన్ని దోపిడీ చేసిన దాడి చేసిన వారిని కనుగొన్నారు. దాడి వెనుక హ్యాకింగ్ సమూహం సైబర్-గూ ion చర్యం నిర్వహిస్తున్నట్లు భావిస్తున్నారు. ఆసక్తికరంగా, ఇది ‘బుహ్ట్రాప్’ పేరుతో వెళ్ళే సమూహం యొక్క విలక్షణమైన లక్ష్యం లేదా పద్దతి కాదు, అందువల్ల ఈ దోపిడీ సమూహం పైవట్ అయి ఉండవచ్చని గట్టిగా సూచిస్తుంది.

స్లోవాక్ యాంటీవైరస్ తయారీదారు ESET ఇటీవలి విండోస్ OS సున్నా-రోజు దుర్బలత్వం వెనుక అడవిలో దోపిడీకి గురైనట్లు బుహ్ట్రాప్ అని పిలువబడే హ్యాకర్ సమూహం ఉందని నిర్ధారించింది. ఆవిష్కరణ చాలా ఆసక్తికరంగా మరియు సంబంధించినది ఎందుకంటే కొన్ని సంవత్సరాల క్రితం దాని ప్రధాన సాఫ్ట్వేర్ కోడ్-బేస్ ఆన్లైన్లో లీక్ అయినప్పుడు సమూహం యొక్క కార్యకలాపాలు తీవ్రంగా తగ్గించబడ్డాయి. ఈ దాడి సైబర్-గూ ion చర్యం నిర్వహించడానికి నివేదించబడిన కేవలం విండోస్ OS సున్నా-రోజు దుర్బలత్వాన్ని ఉపయోగించింది. ఇది ఖచ్చితంగా కొత్త అభివృద్ధికి సంబంధించినది, ఎందుకంటే సమాచారాన్ని సేకరించేందుకు బుహ్ట్రాప్ ఎప్పుడూ ఆసక్తి చూపలేదు. సమూహం యొక్క ప్రాధమిక కార్యకలాపాలు డబ్బును దొంగిలించడం. ఇది చాలా చురుకుగా ఉన్నప్పుడు, బుహ్ట్రాప్ యొక్క ప్రాధమిక లక్ష్యాలు ఆర్థిక సంస్థలు మరియు వాటి సర్వర్లు. డబ్బు దొంగిలించడానికి బ్యాంకులు లేదా దాని వినియోగదారుల భద్రతకు రాజీ పడటానికి ఈ బృందం తన స్వంత సాఫ్ట్వేర్ మరియు కోడ్లను ఉపయోగించింది.

యాదృచ్ఛికంగా, మైక్రోసాఫ్ట్ సున్నా-రోజు విండోస్ OS దుర్బలత్వాన్ని నిరోధించడానికి ఒక పాచ్ జారీ చేసింది. కంపెనీ బగ్ను గుర్తించి ట్యాగ్ చేసింది CVE-2019-1132 . ప్యాచ్ జూలై 2019 ప్యాచ్ మంగళవారం ప్యాకేజీలో భాగం.

సైబర్-గూ ion చర్యం కోసం బుహ్ట్రాప్ పైవట్స్:

ESET యొక్క డెవలపర్లు బుహ్ట్రాప్ యొక్క ప్రమేయాన్ని ధృవీకరించారు. అంతేకాకుండా, యాంటీవైరస్ తయారీదారు సైబర్-గూ ion చర్యం నిర్వహించడానికి సమూహం పాల్గొన్నట్లు జోడించారు. ఇది బుహ్ట్రాప్ యొక్క మునుపటి దోపిడీకి పూర్తిగా వ్యతిరేకంగా ఉంటుంది. యాదృచ్ఛికంగా, సమూహం యొక్క తాజా కార్యకలాపాల గురించి ESET కి తెలుసు, కానీ సమూహం యొక్క లక్ష్యాలను వెల్లడించలేదు.

ఆసక్తికరమైన విషయం ఏమిటంటే, బుహ్ట్రాప్ సాధారణ రాష్ట్ర-ప్రాయోజిత హ్యాకర్ దుస్తులేనని పలు భద్రతా సంస్థలు పదేపదే సూచించాయి. ఈ బృందం ప్రధానంగా రష్యా నుండి పనిచేస్తుందని భద్రతా పరిశోధకులు నమ్మకంగా ఉన్నారు. ఇది తరచుగా తుర్లా, ఫ్యాన్సీ బేర్స్, APT33 మరియు ఈక్వేషన్ గ్రూప్ వంటి ఇతర ఫోకస్ చేసిన హ్యాకింగ్ గ్రూపులతో పోల్చబడుతుంది. అయితే, బుహ్ట్రాప్ మరియు ఇతరుల మధ్య ఒక కీలకమైన వ్యత్యాసం ఉంది. సమూహం చాలా అరుదుగా దాని దాడులకు బహిరంగంగా లేదా బాధ్యత తీసుకుంటుంది. అంతేకాకుండా, దాని ప్రాధమిక లక్ష్యాలు ఎల్లప్పుడూ ఆర్థిక సంస్థలే మరియు సమూహం సమాచారానికి బదులుగా డబ్బును అనుసరిస్తుంది.

తాజా గూ ion చర్యం ప్రచారంలో బుహ్ట్రాప్ సమూహం సున్నా ‑ రోజును ఉపయోగిస్తుంది: గత ఐదు సంవత్సరాలుగా అపఖ్యాతి పాలైన నేర సమూహం గూ ion చర్యం ప్రచారాలను నిర్వహిస్తున్నట్లు ESET పరిశోధన వెల్లడించింది పోస్ట్ బుహ్రాప్ గ్రూప్ తాజా గూ ion చర్యం ప్రచారంలో సున్నా ‑ రోజును ఉపయోగిస్తుంది appeared first on… https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

- షా షేక్ (ha షా_షేక్) జూలై 11, 2019

బుహ్ట్రాప్ మొట్టమొదటిసారిగా 2014 లో తిరిగి వచ్చింది. అనేక రష్యన్ వ్యాపారాల తర్వాత ఈ సమూహం ప్రసిద్ది చెందింది. ఈ వ్యాపారాలు పరిమాణంలో చాలా చిన్నవి మరియు అందువల్ల దోపిడీదారులు చాలా లాభదాయకమైన రాబడిని ఇవ్వలేదు. అయినప్పటికీ, విజయాన్ని సాధించిన ఈ బృందం పెద్ద ఆర్థిక సంస్థలను లక్ష్యంగా చేసుకోవడం ప్రారంభించింది. సాపేక్షంగా బాగా కాపలాగా మరియు డిజిటల్గా సురక్షితమైన రష్యన్ బ్యాంకుల తర్వాత బుహ్ట్రాప్ వెళ్లడం ప్రారంభించాడు. గ్రూప్-ఐబి నుండి వచ్చిన ఒక నివేదిక బుహ్ట్రాప్ సమూహం million 25 మిలియన్లకు పైగా తప్పించుకోగలిగింది. మొత్తం మీద, ఈ బృందం 13 రష్యన్ బ్యాంకులపై విజయవంతంగా దాడి చేసింది, భద్రతా-సంస్థ సిమాంటెక్ . ఆసక్తికరంగా, ఆగస్టు 2015 మరియు ఫిబ్రవరి 2016 మధ్య చాలావరకు డిజిటల్ దోపిడీదారులు విజయవంతంగా అమలు చేయబడ్డారు. మరో మాటలో చెప్పాలంటే, బుహ్ట్రాప్ నెలకు రెండు రష్యన్ బ్యాంకులను దోపిడీ చేయగలిగాడు.

ఆన్లైన్లో వెలువడిన సాఫ్ట్వేర్ సాధనాల తెలివిగా అభివృద్ధి చెందిన వారి స్వంత బుహ్ట్రాప్ బ్యాక్డోర్ తర్వాత బుహ్ట్రాప్ సమూహం యొక్క కార్యకలాపాలు అకస్మాత్తుగా ఆగిపోయాయి. సమూహంలోని కొంతమంది సభ్యులు సాఫ్ట్వేర్ను లీక్ చేసి ఉండవచ్చని నివేదికలు సూచిస్తున్నాయి. సమూహం యొక్క కార్యకలాపాలు ఆకస్మికంగా ఆగిపోగా, శక్తివంతమైన సాఫ్ట్వేర్ సాధనాల ప్రాప్యత, అనేక చిన్న హ్యాకింగ్ సమూహాలను అభివృద్ధి చేయడానికి అనుమతించింది. ఇప్పటికే పరిపూర్ణమైన సాఫ్ట్వేర్ను ఉపయోగించి, చాలా చిన్న సమూహాలు తమ దాడులను నిర్వహించడం ప్రారంభించాయి. ప్రధాన ప్రతికూలత బుహ్ట్రాప్ బ్యాక్ డోర్ ఉపయోగించి జరిగిన దాడుల సంఖ్య.

బుహ్ట్రాప్ బ్యాక్డోర్ లీక్ అయినప్పటి నుండి, ఈ బృందం పూర్తిగా భిన్నమైన ఉద్దేశ్యంతో సైబర్ దాడులను నిర్వహించడానికి చురుకుగా ముందుకు వచ్చింది. ఏదేమైనా, డిసెంబర్ 2015 నుండి తాము గ్రూప్ షిఫ్ట్ వ్యూహాలను చూసినట్లు ESET పరిశోధకులు పేర్కొన్నారు. స్పష్టంగా, ఈ బృందం ప్రభుత్వ సంస్థలు మరియు సంస్థలను లక్ష్యంగా చేసుకోవడం ప్రారంభించింది, ESET పేర్కొంది, “ఒక నిర్దిష్ట నటుడికి వారి సాధనాలు ఉన్నప్పుడు ప్రచారాన్ని ఆపాదించడం ఎల్లప్పుడూ కష్టం 'సోర్స్ కోడ్ వెబ్లో ఉచితంగా లభిస్తుంది. ఏదేమైనా, సోర్స్ కోడ్ లీక్ కావడానికి ముందే లక్ష్యాలలో మార్పు సంభవించినందున, వ్యాపారాలు మరియు బ్యాంకులపై మొదటి బుహ్ట్రాప్ మాల్వేర్ దాడుల వెనుక ఉన్న వ్యక్తులు కూడా ప్రభుత్వ సంస్థలను లక్ష్యంగా చేసుకోవడంలో అధికంగా ఉన్నారని మేము అధిక విశ్వాసంతో అంచనా వేస్తున్నాము. ”

బుహ్ట్రాప్ ఖచ్చితంగా విచిత్రమైన పరిణామాన్ని కలిగి ఉంది…. రష్యన్ బ్యాంకుల నుండి M 25 మిలియన్లను దొంగిలించడం నుండి… సైబర్-గూ ion చర్యం కార్యకలాపాలను నిర్వహించడం వరకు. ఇది బోగాచెవ్ ప్రభావమా? pic.twitter.com/nuQ7ZKPU1Y

- కాటాలిన్ సింపాను (amp కాంపస్కోడి) జూలై 11, 2019

ESET పరిశోధకులు ఈ దాడులలో బుహ్ట్రాప్ చేతిని క్లెయిమ్ చేయగలిగారు ఎందుకంటే వారు నమూనాలను గుర్తించగలిగారు మరియు దాడులు నిర్వహించిన విధానంలో అనేక సారూప్యతలను కనుగొన్నారు. 'వారి ఆయుధాగారానికి కొత్త సాధనాలు జోడించబడినప్పటికీ, పాత వాటికి నవీకరణలు వర్తింపజేసినప్పటికీ, వేర్వేరు బుహ్ట్రాప్ ప్రచారాలలో ఉపయోగించిన వ్యూహాలు, సాంకేతికతలు మరియు విధానాలు (టిటిపి) ఈ సంవత్సరాల్లో గణనీయంగా మారలేదు.'

బుహ్ట్రాప్ డార్క్ వెబ్లో కొనుగోలు చేయగల విండోస్ OS జీరో-డే దుర్బలత్వాన్ని ఉపయోగించాలా?

విండోస్ ఆపరేటింగ్ సిస్టమ్లో బుహ్ట్రాప్ సమూహం దుర్బలత్వాన్ని ఉపయోగించడం చాలా ఆసక్తికరంగా ఉంది. మరో మాటలో చెప్పాలంటే, సమూహం సాధారణంగా “సున్నా-రోజు” అని ట్యాగ్ చేయబడిన భద్రతా లోపాన్ని అమలు చేసింది. ఈ లోపాలు సాధారణంగా గుర్తించబడవు మరియు సులభంగా అందుబాటులో ఉండవు. యాదృచ్ఛికంగా, సమూహం ముందు విండోస్ OS లో భద్రతా లోపాలను ఉపయోగించింది. అయినప్పటికీ, వారు సాధారణంగా ఇతర హ్యాకర్ సమూహాలపై ఆధారపడ్డారు. అంతేకాకుండా, చాలా దోపిడీలలో మైక్రోసాఫ్ట్ జారీ చేసిన పాచెస్ ఉన్నాయి. సమూహంలోకి చొరబడటానికి అన్ప్యాచ్ చేయని విండోస్ మెషీన్ల కోసం అన్వేషణలు జరిగే అవకాశం ఉంది.

బుహ్ట్రాప్ ఆపరేటర్లు అన్ప్యాచ్ చేయని దుర్బలత్వాన్ని ఉపయోగించిన మొట్టమొదటి ఉదాహరణ ఇది. మరో మాటలో చెప్పాలంటే, సమూహం విండోస్ OS లో నిజమైన సున్నా-రోజు దుర్బలత్వాన్ని ఉపయోగించింది. భద్రతా లోపాలను తెలుసుకోవడానికి సమూహానికి అవసరమైన నైపుణ్యాలు లేనందున, సమూహం అదే కొనుగోలు చేసి ఉండవచ్చని పరిశోధకులు గట్టిగా నమ్ముతారు. కాస్పెర్స్కీలోని గ్లోబల్ రీసెర్చ్ అండ్ ఎనాలిసిస్ టీంకు నాయకత్వం వహిస్తున్న కోస్టిన్ రాయు, సున్నా-రోజు దుర్బలత్వం తప్పనిసరిగా వోలోడియా అని పిలువబడే దోపిడీ బ్రోకర్ విక్రయించే “ప్రత్యేక హక్కు యొక్క ఎలివేషన్” లోపం అని అభిప్రాయపడ్డారు. ఈ సమూహం సైబర్ క్రైమ్ మరియు దేశ-రాష్ట్ర సమూహాలకు సున్నా-రోజు దోపిడీలను విక్రయించే చరిత్రను కలిగి ఉంది.

బుహ్ట్రాప్ # మాల్వేర్ డాక్ ఫైల్లో పొందుపరిచిన బేస్ 64 ఎన్కోడ్ ఎక్జిక్యూటబుల్ యొక్క సాధారణ నమూనా (మరియు పరిమాణం) తో. https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

- మార్క్ ఓచ్సేన్మీర్ (chochsenmeier) జూలై 11, 2019

సైబర్-గూ ion చర్యం కోసం బుహ్త్రాప్ యొక్క ఇరుసును రష్యన్ ఇంటెలిజెన్స్ నిర్వహించగలదని పుకార్లు ఉన్నాయి. ఆధారాలు లేనప్పటికీ, సిద్ధాంతం ఖచ్చితమైనది కావచ్చు. వారి కోసం గూ y చర్యం చేయడానికి రష్యన్ ఇంటెలిజెన్స్ సర్వీస్ బుహ్ట్రాప్ను నియమించి ఉండవచ్చు. సున్నితమైన కార్పొరేట్ లేదా ప్రభుత్వ డేటాకు బదులుగా సమూహం యొక్క గత ఉల్లంఘనలను క్షమించే ఒప్పందంలో ఇరుసు భాగం కావచ్చు. రష్యా యొక్క ఇంటెలిజెన్స్ విభాగం గతంలో మూడవ పార్టీ హ్యాకింగ్ గ్రూపుల ద్వారా ఇంత పెద్ద ఎత్తున ఆర్కెస్ట్రేట్ చేసినట్లు నమ్ముతారు. భద్రతా పరిశోధకులు రష్యా క్రమం తప్పకుండా కానీ అనధికారికంగా ప్రతిభావంతులైన వ్యక్తులను ఇతర దేశాల భద్రతకు చొచ్చుకుపోయేలా చేర్చుకుంటారని పేర్కొన్నారు.

ఆసక్తికరమైన విషయం ఏమిటంటే, 2015 లో, బుహ్ట్రాప్ ప్రభుత్వాలకు వ్యతిరేకంగా సైబర్-గూ ion చర్యం కార్యకలాపాలకు పాల్పడినట్లు నమ్ముతారు. తూర్పు యూరప్ మరియు మధ్య ఆసియా దేశాల ప్రభుత్వాలు రష్యా హ్యాకర్లు తమ భద్రతను అనేక సందర్భాల్లో చొచ్చుకుపోయే ప్రయత్నం చేశారని మామూలుగా పేర్కొన్నారు.

టాగ్లు సైబర్ భద్రతా

![ఈథర్నెట్కు చెల్లుబాటు అయ్యే IP కాన్ఫిగరేషన్ లేదు [పరిష్కరించబడింది]](https://jf-balio.pt/img/how-tos/20/ethernet-doesn-t-have-valid-ip-configuration.png)