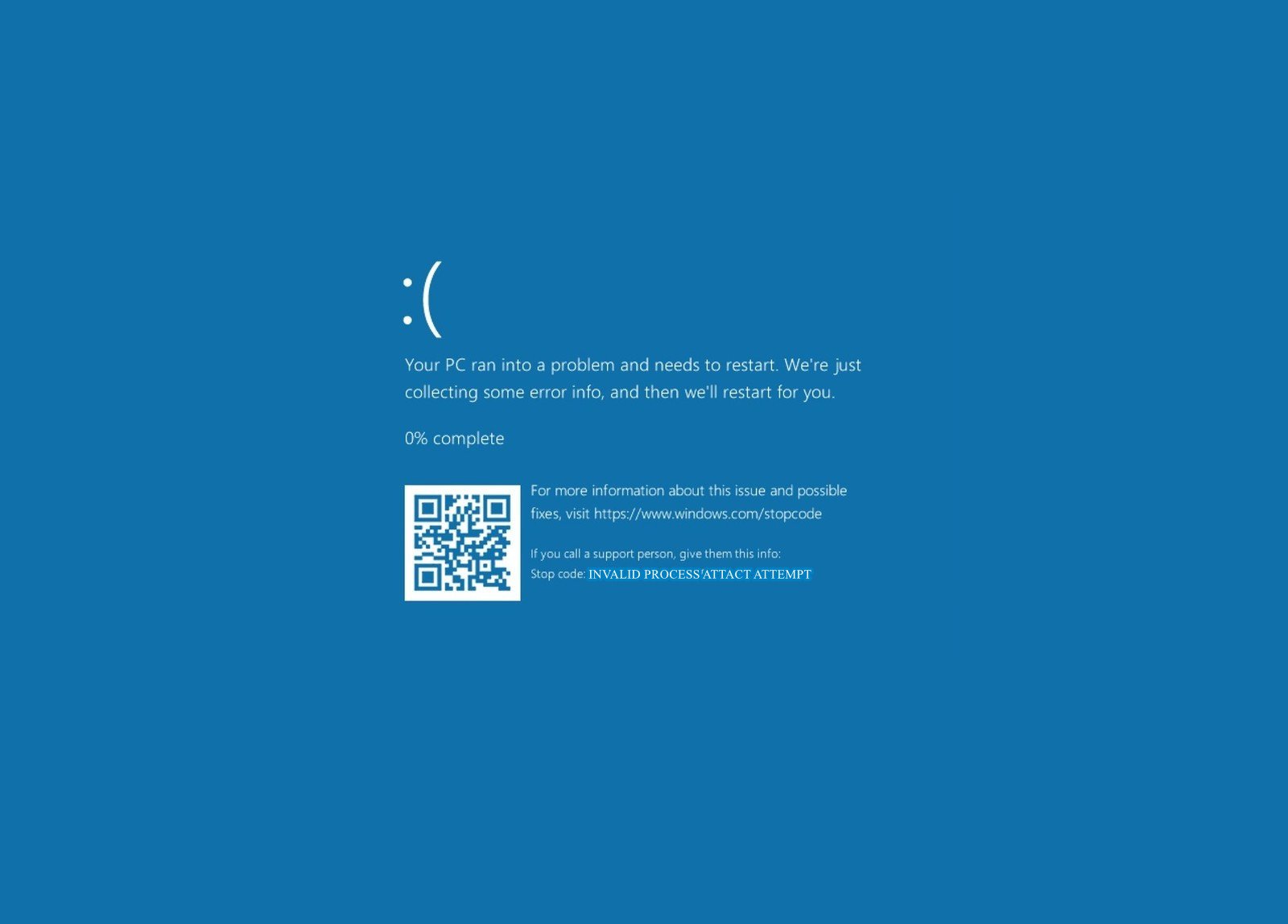

విండోస్ 10

విండోస్ 10 యొక్క తాజా సంచికలు, అవి v1903 మరియు v1909, సర్వర్ మెసేజ్ బ్లాక్ (SMB) ప్రోటోకాల్ను దోపిడీ చేయడానికి ఉపయోగపడే భద్రతా దుర్బలత్వాన్ని కలిగి ఉంటాయి. SMBv3 సర్వర్లు మరియు క్లయింట్లు విజయవంతంగా రాజీపడవచ్చు మరియు ఏకపక్ష కోడ్ను అమలు చేయడానికి ఉపయోగించవచ్చు. కొన్ని సాధారణ పద్ధతులను ఉపయోగించి భద్రతా దుర్బలత్వాన్ని రిమోట్గా ఉపయోగించుకోవచ్చు.

మైక్రోసాఫ్ట్ మైక్రోసాఫ్ట్ సర్వర్ మెసేజ్ బ్లాక్ 3.1.1 (SMB) ప్రోటోకాల్లో కొత్త భద్రతా దుర్బలత్వాన్ని అంగీకరించింది. ఈ వారం ప్యాచ్ మంగళవారం నవీకరణల సమయంలో కంపెనీ అనుకోకుండా వివరాలను లీక్ చేసినట్లు కనిపిస్తోంది. ది దుర్బలత్వాన్ని రిమోట్గా ఉపయోగించుకోవచ్చు SMB సర్వర్ లేదా క్లయింట్లో కోడ్ను అమలు చేయడానికి. ముఖ్యంగా, ఇది RCE (రిమోట్ కోడ్ ఎగ్జిక్యూషన్) బగ్ గురించి.

SMBv3 లోపల భద్రతా దుర్బలత్వాన్ని మైక్రోసాఫ్ట్ ధృవీకరిస్తుంది:

ఒక లో భద్రతా సలహాదారు విండోస్ 10 మరియు విండోస్ సర్వర్ యొక్క 1903 మరియు 1909 సంస్కరణలను ఈ దుర్బలత్వం ప్రభావితం చేస్తుందని మైక్రోసాఫ్ట్ వివరించింది. ఏదేమైనా, లోపం ఇంకా దోపిడీ చేయబడలేదని కంపెనీ త్వరగా ఎత్తి చూపింది. యాదృచ్ఛికంగా, కంపెనీ CVE-2020-0796 గా ట్యాగ్ చేయబడిన భద్రతా దుర్బలత్వం గురించి వివరాలను లీక్ చేసినట్లు తెలిసింది. అలా చేస్తున్నప్పుడు, కంపెనీ సాంకేతిక వివరాలను ప్రచురించలేదు. మైక్రోసాఫ్ట్ బగ్ను వివరించే చిన్న సారాంశాలను అందించింది. సంస్థ యొక్క క్రియాశీల రక్షణ కార్యక్రమంలో భాగమైన, బహుళ డిజిటల్ భద్రతా ఉత్పత్తి సంస్థలను ఎంచుకోవడం మరియు బగ్ సమాచారానికి ముందస్తు ప్రాప్యత పొందడం, సమాచారాన్ని ప్రచురించింది.

CVE-2020-0796 - ఒక 'వార్మబుల్' SMBv3 దుర్బలత్వం.

గొప్ప…

pic.twitter.com/E3uPZkOyQN

- మాల్వేర్హంటర్టీమ్ (@malwrhunterteam) మార్చి 10, 2020

SMBv3 సెక్యూరిటీ బగ్కు ఇంకా ప్యాచ్ సిద్ధంగా లేదని గమనించడం ముఖ్యం. మైక్రోసాఫ్ట్ మొదట ఈ దుర్బలత్వం కోసం ఒక పాచ్ను విడుదల చేయాలని ప్లాన్ చేసి ఉండవచ్చు, కాని అది చేయలేకపోయింది, ఆపై పరిశ్రమ భాగస్వాములు మరియు విక్రేతలను నవీకరించడంలో విఫలమైంది. ఇది భద్రతా దుర్బలత్వాన్ని ప్రచురించడానికి దారితీసింది, ఇది ఇప్పటికీ అడవిలో ఉపయోగించబడుతుంది.

SMBv3 భద్రతా దుర్బలత్వాన్ని దాడి చేసేవారు ఎలా ఉపయోగించుకోవచ్చు?

వివరాలు ఇంకా వెలువడుతున్నప్పుడు, విండోస్ 10 వెర్షన్ 1903, విండోస్ సర్వర్ v1903 (సర్వర్ కోర్ ఇన్స్టాలేషన్), విండోస్ 10 v1909 మరియు విండోస్ సర్వర్ v1909 (సర్వర్ కోర్ ఇన్స్టాలేషన్) నడుస్తున్న కంప్యూటర్ సిస్టమ్లు ప్రభావితమవుతాయి. అయినప్పటికీ, విండోస్ OS యొక్క మునుపటి పునరావృత్తులు కూడా హాని కలిగించే అవకాశం ఉంది.

మైక్రోసాఫ్ట్ యొక్క SMBv3 అమలులో క్లిష్టమైన బగ్ మర్మమైన పరిస్థితులలో ప్రచురించబడింది. https://t.co/8kGcNEpw7R

- జాక్ విట్టేకర్ (ack జాక్విట్టేకర్) మార్చి 11, 2020

SMBv3 భద్రతా దుర్బలత్వం యొక్క ప్రాథమిక భావన మరియు రకాన్ని వివరిస్తూ, మైక్రోసాఫ్ట్ ఇలా పేర్కొంది: “SMB సర్వర్కు వ్యతిరేకంగా ఉన్న దుర్బలత్వాన్ని ఉపయోగించుకోవడానికి, ప్రామాణీకరించని దాడి చేసేవారు ప్రత్యేకంగా రూపొందించిన ప్యాకెట్ను లక్ష్యంగా చేసుకున్న SMBv3 సర్వర్కు పంపవచ్చు. SMB క్లయింట్కు వ్యతిరేకంగా ఉన్న దుర్బలత్వాన్ని ఉపయోగించుకోవడానికి, ప్రామాణీకరించని దాడి చేసేవారు హానికరమైన SMBv3 సర్వర్ను కాన్ఫిగర్ చేయాలి మరియు దానికి కనెక్ట్ అయ్యేలా వినియోగదారుని ఒప్పించాలి. ”

వివరాలు రావడానికి కొంచెం కొరత ఉన్నప్పటికీ, నిపుణులు SMBv3 బగ్ రిమోట్ దాడి చేసేవారికి హాని కలిగించే వ్యవస్థలపై పూర్తి నియంత్రణను అనుమతించవచ్చని సూచిస్తున్నారు. అంతేకాకుండా, భద్రతా దుర్బలత్వం కూడా పురుగు కావచ్చు. మరో మాటలో చెప్పాలంటే, దాడి చేసేవారు రాజీపడిన SMBv3 సర్వర్ల ద్వారా దాడులను ఆటోమేట్ చేయవచ్చు మరియు బహుళ యంత్రాలపై దాడి చేయవచ్చు.

విండోస్ OS మరియు SMBv3 సర్వర్లను కొత్త భద్రతా దుర్బలత్వం నుండి ఎలా రక్షించాలి?

SMBv3 లోపల భద్రతా దుర్బలత్వం ఉందని మైక్రోసాఫ్ట్ గుర్తించి ఉండవచ్చు. ఏదేమైనా, కంపెనీ దానిని రక్షించడానికి ఎటువంటి పాచ్ ఇవ్వలేదు. వినియోగదారులు ఉండవచ్చు దాడి చేసేవారిని నిరోధించడానికి SMBv3 కుదింపును నిలిపివేయండి SMB సర్వర్కు వ్యతిరేకంగా ఉన్న దుర్బలత్వాన్ని ఉపయోగించడం నుండి. పవర్షెల్ లోపల అమలు చేయడానికి సాధారణ ఆదేశం క్రింది విధంగా ఉంటుంది:

సెట్-ఐటమ్ప్రొపెర్టీ -పాత్ “హెచ్కెఎల్ఎమ్: Y సిస్టం కరెంట్కంట్రోల్సెట్ సర్వీసెస్ లాన్మన్సర్వర్ పారామితులు” డిసేబుల్ కాంప్రెషన్

SMBv3 భద్రతా దుర్బలత్వానికి వ్యతిరేకంగా తాత్కాలిక రక్షణను చర్యరద్దు చేయడానికి, కింది ఆదేశాన్ని నమోదు చేయండి:

సెట్-ఐటమ్ప్రొపెర్టీ -పాత్ “హెచ్కెఎల్ఎమ్: Y సిస్టం కరెంట్కంట్రోల్సెట్ సర్వీసెస్ లాన్మన్సర్వర్ పారామితులు” డిసేబుల్ కంప్రెషన్ -టైప్ డ్వార్డ్-విలువ 0 -ఫోర్స్

చాలా కంపెనీలు హాని కలిగించవు # SMBv3 CVE-2020-0796, అవి ఇప్పటికీ విండోస్ XP / 7 మరియు సర్వర్ 2003/2008 ను నడుపుతున్నాయి. #SmbGhost # కొరోనాబ్లూ pic.twitter.com/uONXfwWljO

- CISOwithHoodie (ecSecGuru_OTX) మార్చి 11, 2020

పద్ధతి సమగ్రమైనది కాదని గమనించడం ముఖ్యం, మరియు దాడి చేసేవారిని ఆలస్యం చేస్తుంది లేదా నిరుత్సాహపరుస్తుంది. ఫైర్వాల్స్ మరియు క్లయింట్ కంప్యూటర్లలో టిసిపి పోర్ట్ ‘445’ ని బ్లాక్ చేయాలని మైక్రోసాఫ్ట్ సిఫార్సు చేసింది. ఎంటర్ప్రైజ్ చుట్టుకొలత వెలుపల ఉద్భవించే దాడుల నుండి నెట్వర్క్లను రక్షించడానికి ఇది సహాయపడుతుంది. ఎంటర్ప్రైజ్ చుట్టుకొలత వద్ద ప్రభావిత పోర్టులను నిరోధించడం ఇంటర్నెట్ ఆధారిత దాడులను నివారించడంలో సహాయపడే ఉత్తమ రక్షణ ”అని మైక్రోసాఫ్ట్ సలహా ఇచ్చింది.

టాగ్లు విండోస్ విండోస్ 10

![[స్థిర] హులు లోపం కోడ్ 503](https://jf-balio.pt/img/how-tos/77/hulu-error-code-503.jpg)