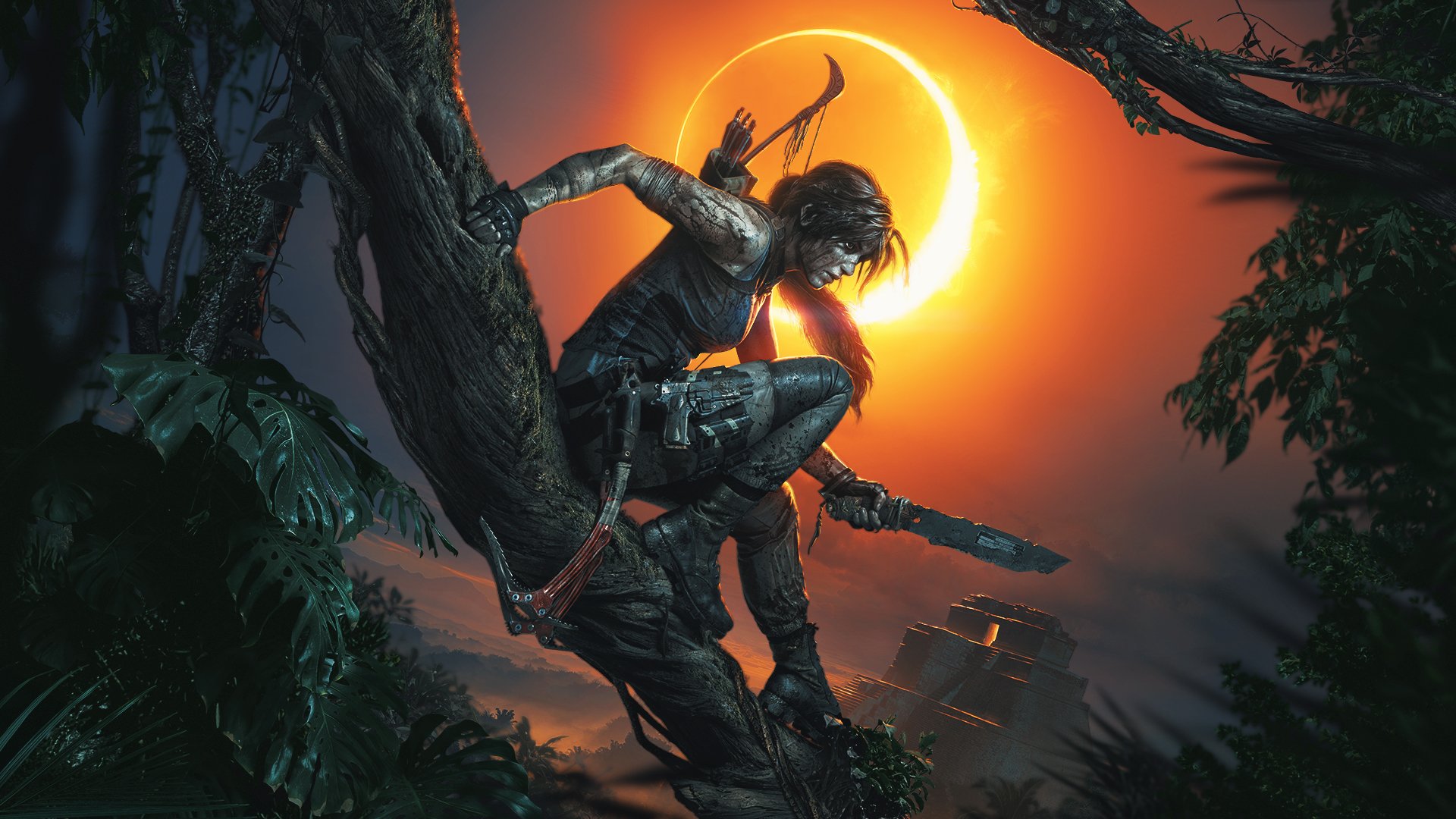

SSH నెట్వర్క్ ప్రోటోకాల్, ఇది కన్సోల్లో పనిచేస్తుంది. సాధారణంగా ఉపయోగించే SSH క్లయింట్ పుట్టీ. క్రింద ఉన్న చిత్రం స్థాపించబడిన SSH సెషన్ను చూపుతుంది. ఇది ఉపయోగించడానికి సులభం మరియు త్వరగా. భద్రత కారణంగా చాలా మంది ఐటి ప్రొఫెషనల్స్ మొత్తం నెట్వర్క్ను కేవలం SSH ద్వారా మాత్రమే నిర్వహిస్తారు మరియు సర్వర్లో పరిపాలనా మరియు నిర్వహణ పనులను శీఘ్రంగా / సులభంగా యాక్సెస్ చేయవచ్చు. SSH లోని మొత్తం సెషన్ గుప్తీకరించబడింది - SSH కొరకు ప్రధాన ప్రోటోకాల్లు SSH1 / SSH-1 మరియు SSH2 / SSH-2. SSH-2 తరువాతిది, మరింత సురక్షితం అప్పుడు SSH-1. ఒక లైనక్స్ OS కి కన్సోల్ను యాక్సెస్ చేయడానికి టెర్మినల్ అని పిలువబడే యుటిలిటీ ఉంది మరియు విండోస్ మెషీన్కు SSH క్లయింట్ అవసరం (ఉదా. పుట్టి).

SSH ఉపయోగించి రిమోట్ హోస్ట్ను యాక్సెస్ చేస్తోంది

SSH ఉపయోగించి రిమోట్ హోస్ట్ / మెషీన్ను యాక్సెస్ చేయడానికి, మీరు ఈ క్రింది వాటిని కలిగి ఉండాలి:

కు) పుట్టి (ఉచిత SSH క్లయింట్)

బి) SSH సర్వర్ వినియోగదారు పేరు

సి) SSH సర్వర్ పాస్వర్డ్

d) SSH పోర్ట్ ఇది సాధారణంగా 22 అయితే 22 డిఫాల్ట్ అయినందున, ఈ పోర్టుపై దాడులను నివారించడానికి వేరే పోర్టుకు మార్చాలి.

లైనక్స్ యంత్రంలో, ది వినియోగదారు పేరు రూట్ అప్రమేయంగా నిర్వాహకుడు మరియు అన్ని పరిపాలనా హక్కులను కలిగి ఉంటుంది.

టెర్మినల్లో, కింది ఆదేశం సర్వర్కు కనెక్షన్ను ప్రారంభిస్తుంది.

ssh root@192.168.1.1

ఇక్కడ, రూట్ వినియోగదారు పేరు, మరియు 192.168.1.1 హోస్ట్ చిరునామా

టెర్మినల్ ఇలా ఉంటుంది:

మీ ఆదేశాలు తర్వాత టైప్ చేయబడతాయి $ గుర్తు . టెర్మినల్ / పుట్టీలోని ఏదైనా ఆదేశానికి సహాయం కోసం, వాక్యనిర్మాణాన్ని ఉపయోగించండి:

మనిషి ssh

man ఆదేశం

మనిషి, తరువాత ఏదైనా ఆదేశం తెరపై కమాండ్ మార్గదర్శకత్వం తిరిగి వస్తుంది

నేను ఇప్పుడు చేయబోయేది ఏమిటంటే, SSH పుట్టీని VMWare లో నడుస్తున్న నా డెబియన్ OS లోకి ఉపయోగిస్తోంది.

నేను అలా చేసే ముందు, నా VM డెబియన్లోకి లాగిన్ అవ్వడం ద్వారా నేను SSH ని ప్రారంభించాలి - మీరు ఒక హోస్టింగ్ సంస్థ నుండి సర్వర్ను కొనుగోలు చేసి ఉంటే, మీ కోసం SSH ని ప్రారంభించమని మీరు వారిని అభ్యర్థించవచ్చు.

Ssh ను ప్రారంభించడానికి, ఉపయోగించండి

sudo /etc/init.d/ssh పున art ప్రారంభించండి

నేను ఉబుంటును ఉపయోగిస్తున్నాను కాబట్టి, మరియు ssh వ్యవస్థాపించబడలేదు, కాబట్టి

Ssh ను వ్యవస్థాపించడానికి ఈ ఆదేశాలను ఉపయోగించండి

sudo apt-get install openssh-client

sudo apt-get install openssh-server

మరియు, పుట్టీ ద్వారా SSH కి లాగిన్ అయిన నాకు ఇక్కడ ఉంది:

ఇప్పుడు SSH ను సెటప్ చేయడానికి మరియు పుట్టీ ద్వారా ఒక సెషన్ను స్థాపించడానికి ఇది అవసరం - క్రింద, నేను కొన్ని ప్రాథమిక అధునాతన లక్షణాలను పరిష్కరిస్తాను, అది నెమ్మదిగా మీకు మొత్తం దృష్టాంతంలో ఎక్కువ వీక్షణను ఇస్తుంది.

డిఫాల్ట్ ssh కాన్ఫిగరేషన్ ఫైల్ ఇక్కడ ఉంది: / etc / ssh / sshd_config

కాన్ఫిగరేషన్ ఫైల్ వాడకాన్ని చూడటానికి: cat / etc / ssh / sshd_config

కాన్ఫిగరేషన్ ఫైల్ వాడకాన్ని సవరించడానికి: vi / etc / ssh / sshd_config లేదా నానో / etc / ssh / sshd_config

ఏదైనా ఫైల్ను సవరించిన తరువాత, ఉపయోగించండి CTRL + X మరియు దాన్ని సేవ్ చేసి నిష్క్రమించడానికి Y కీని నొక్కండి (నానో ఎడిటర్)

SSH పోర్ట్ను కాన్ఫిగరేషన్ ఫైల్ నుండి మార్చవచ్చు, డిఫాల్ట్ పోర్ట్ 22. ప్రాథమిక ఆదేశాలు, పిల్లి, vi మరియు నానో ఇతర విషయాల కోసం కూడా పని చేస్తాయి. ఆదేశాల గురించి ప్రత్యేకంగా తెలుసుకోవడానికి, Google శోధనను ఉపయోగించండి.

మీరు ఏదైనా కాన్ఫిగరేషన్ ఫైల్లో ఏమైనా మార్పులు చేస్తే, ఆ సేవ కోసం పున art ప్రారంభం అవసరం. మరింత ముందుకు వెళుతున్నప్పుడు, మేము ఇప్పుడు మా పోర్టును మార్చాలని అనుకుందాం, కాబట్టి మనం చేయబోయేది sshd_config ఫైల్ను సవరించడం మరియు నేను ఉపయోగిస్తాను

నానో / etc / ssh / sshd_config

మీరు నిర్వాహకుడిగా లాగిన్ అయి ఉండాలి లేదా వాడాలి sudo nano / etc / ssh / sshd_config ఫైల్ను సవరించడానికి. ఇది సవరించిన తర్వాత, ssh సేవను పున art ప్రారంభించండి, sudo /etc/init.d/ssh పున art ప్రారంభించండి

మీరు పోర్టును మారుస్తుంటే, మీరు డిఫాల్ట్ ఫైర్వాల్ ఉపయోగిస్తుంటే, దాన్ని మీ IPTABLES లో అనుమతించాలని నిర్ధారించుకోండి.

iptables -I INPUT -p tcp –dport 5000 -j ACCEPT/etc/rc.d/init.d/iptables సేవ్

పోర్ట్ తెరిచి ఉందో లేదో నిర్ధారించడానికి iptables ను ప్రశ్నించండి

iptables -nL | grep 5000

కాన్ఫిగరేషన్ ఫైల్లో అనేక ఆదేశాలు ఉన్నాయి, ముందు చర్చించినట్లుగా, SSH (1 & 2) కోసం రెండు ప్రోటోకాల్లు ఉన్నాయి. ఇది 1 కు సెట్ చేయబడితే, దానిని 2 కి మార్చండి.

క్రింద నా కాన్ఫిగరేషన్ ఫైల్ కొంచెం ఉంది:

# ప్యాకేజీ సృష్టించిన కాన్ఫిగరేషన్ ఫైల్

# వివరాల కోసం sshd_config (5) మ్యాన్పేజీని చూడండి

# మేము ఏ పోర్టులు, ఐపిలు మరియు ప్రోటోకాల్స్ వింటాము

పోర్ట్ 5000 22 వ సంఖ్యను పోర్టుతో భర్తీ చేసింది

# Sshd ఏ ఇంటర్ఫేస్లు / ప్రోటోకాల్లను బంధించాలో పరిమితం చేయడానికి ఈ ఎంపికలను ఉపయోగించండి

#ListenAddress ::

#ListenAddress 0.0.0.0

ప్రోటోకాల్ 2 ప్రోటోకాల్ 1 ని 2 తో భర్తీ చేసింది

మార్పులు చేసిన తర్వాత సేవను పున art ప్రారంభించడం మర్చిపోవద్దు

రూట్ నిర్వాహకుడు, మరియు అది తప్పనిసరిగా నిలిపివేయబడాలని సిఫార్సు చేయబడింది, లేకపోతే మీరు రిమోట్ కనెక్షన్లకు తెరిచి ఉంటే, మీరు బ్రూట్ ఫోర్స్ దాడి లేదా ఇతర ssh దుర్బలత్వాలకు లోనవుతారు - లైనక్స్ సర్వర్లు, హ్యాకర్లు ఎక్కువగా ఇష్టపడే పెట్టెలు, ఆదేశం లాగిన్ గ్రాస్టైమ్ , వినియోగదారు లాగిన్ అవ్వడానికి మరియు ప్రామాణీకరించడానికి కాలపరిమితిని నిర్దేశిస్తుంది, వినియోగదారు లేకపోతే, కనెక్షన్ మూసివేయబడుతుంది - దానిని అప్రమేయంగా వదిలివేయండి.

# ప్రామాణీకరణ:

లాగిన్ గ్రాస్టైమ్ 120

పర్మిట్రూట్లాగిన్ నం

స్ట్రిక్ట్ మోడ్లు అవును

సూపర్ కూల్ ఫీచర్, ది కీ ప్రామాణీకరణ (పబ్కీఅథెంటికేషన్) - అమెజాన్ ఇసి 3 సర్వర్లతో మేము చూస్తున్నట్లుగా, కీ ఆధారిత ప్రామాణీకరణను మాత్రమే సెటప్ చేయడానికి ఈ లక్షణం మిమ్మల్ని అనుమతిస్తుంది. మీరు మీ ప్రైవేట్ కీని ఉపయోగించి మాత్రమే సర్వర్ను యాక్సెస్ చేయవచ్చు, ఇది చాలా సురక్షితం. ఇది పనిచేయడానికి, మీరు ఒక కీ జతను ఉత్పత్తి చేసి, ఆ ప్రైవేట్ కీని మీ రిమోట్ మెషీన్కు జోడించాలి మరియు పబ్లిక్ కీని సర్వర్కు జోడించాలి, తద్వారా ఆ కీని ఉపయోగించి దాన్ని యాక్సెస్ చేయవచ్చు.

పబ్కీఅథెంటికేషన్ అవును

ఆథరైజ్డ్ కీస్ ఫైల్ .ssh / Author_keys

RSA ధృవీకరణ అవును

పాస్వర్డ్ ప్రామాణీకరణ సంఖ్య

ఇది ఏదైనా పాస్వర్డ్ను తిరస్కరిస్తుంది మరియు వినియోగదారులను కీతో మాత్రమే యాక్సెస్ చేయడానికి అనుమతిస్తుంది.

ఒక ప్రొఫెషనల్ నెట్వర్క్లో, మీరు సాధారణంగా మీ వినియోగదారులకు ఏమి చేయటానికి అనుమతించబడతారు మరియు ఏమి చేయకూడదు మరియు అవసరమైన ఇతర సమాచారాన్ని తెలియజేస్తారు

బ్యానర్ల కోసం సవరించడానికి కాన్ఫిగరేషన్ ఫైల్: / etc / motd

ఎడిటర్లో ఫైల్ను తెరవడానికి, టైప్ చేయండి: నానో / etc / motd లేదా sudo / etc / motd

మీరు నోట్ప్యాడ్లో చేసినట్లే ఫైల్ను సవరించండి.

మీరు బ్యానర్ను ఒక ఫైల్లో ఉంచి / etc / motd లో సూచించవచ్చు

ఉదా: నానో బ్యానర్. txt ఒక బ్యానర్. txt ఫైల్ను సృష్టించి, వెంటనే ఎడిటర్ను తెరుస్తుంది.

బ్యానర్ను సవరించండి మరియు దాన్ని సేవ్ చేయడానికి ctrl + x / y. అప్పుడు, దాన్ని ఉపయోగించి మోట్డ్ ఫైల్లో రిఫరెన్స్ చేయండి

బ్యానర్ /home/users/appualscom/banner.txt లేదా ఏమైనా, ఫైల్ మార్గం.

బ్యానర్ మాదిరిగానే, మీరు లాగిన్ ప్రాంప్ట్ ముందు సందేశాన్ని కూడా జోడించవచ్చు, ఎడిటింగ్ కోసం ఫైల్ / etc / issue

SSH టన్నెలింగ్

SSH టన్నెలింగ్ మీ స్థానిక యంత్రం నుండి రిమోట్ మెషీన్కు ట్రాఫిక్ను సొరంగం చేయడానికి మిమ్మల్ని అనుమతిస్తుంది. ఇది SSH ప్రోటోకాల్స్ ద్వారా సృష్టించబడుతుంది మరియు గుప్తీకరించబడుతుంది. పై కథనాన్ని చూడండి SSH టన్నెలింగ్

SSH టన్నెల్ మీద గ్రాఫికల్ సెషన్

కింది పంక్తిని విడదీయడం ద్వారా గ్రాఫికల్ / గుయి సెషన్ను ప్రారంభించండిX11 ఫార్వార్డింగ్ అవును

క్లయింట్ ముగింపులో ఆదేశం ఇలా ఉంటుంది:

ssh -X root@10.10.10.111

సాధారణ ఆదేశాలను ఉపయోగించి మీరు ఫైర్ఫాక్స్ వంటి ప్రోగ్రామ్ను అమలు చేయవచ్చు:

ఫైర్ఫాక్స్

మీకు ప్రదర్శన లోపం వస్తే, అప్పుడు చిరునామాను సెట్ చేయండి:

ఎగుమతి DISPLAY = IPaddressofmachine: 0.0

TCP చుట్టలు

మీరు ఎంచుకున్న హోస్ట్లను అనుమతించాలనుకుంటే మరియు కొన్నింటిని తిరస్కరించాలనుకుంటే, ఇవి మీరు సవరించాల్సిన ఫైల్లు

1. /etc/hosts.allow

2. /etc/hosts.deny

కొన్ని హోస్ట్లను అనుమతించడానికి

sshd: 10.10.10.111

ప్రతి ఒక్కరూ మీ సర్వర్లోకి ప్రవేశించకుండా నిరోధించడానికి, /etc/hosts.deny లో ఈ క్రింది పంక్తిని జోడించండి

sshd: ALL

SCP - సురక్షిత కాపీ

SCP - సురక్షిత కాపీ అనేది ఫైల్ బదిలీ యుటిలిటీ. Ssh ద్వారా ఫైళ్ళను కాపీ / బదిలీ చేయడానికి మీరు ఈ క్రింది ఆదేశాన్ని ఉపయోగించాల్సి ఉంటుంది.

దిగువ ఆదేశం 10.10.10.111 న మైఫైల్ను / home / user2 కు కాపీ చేస్తుంది

scp / home / user / myfile root@10.10.10.111: / home / user2

scp మూల గమ్యం వాక్యనిర్మాణం

ఫోల్డర్ను కాపీ చేయడానికి

scp –r / home / user / myfolder roor@10.10.10.111: / home / user2

రిమోట్ మెషీన్లో ఫైల్ల కోసం శోధిస్తోంది

రిమోట్ మెషీన్లో ఫైల్ల కోసం శోధించడం మరియు మీ సిస్టమ్లోని అవుట్పుట్ను చూడటం చాలా సులభం. రిమోట్ మెషీన్లో ఫైల్లను శోధించడానికి

ssh root@10.10.10.111 “find / home / user –name‘ * .jpg ’”కమాండ్ అన్ని * .jpg ఫైళ్ళ కోసం / home / user directory లో శోధిస్తుంది, మీరు దానితో ఆడవచ్చు. find / -name మొత్తం / రూట్ డైరెక్టరీని శోధిస్తుంది.

SSH అదనపు భద్రత

iptables సమయం ఆధారిత పరిమితులను సెట్ చేయడానికి మిమ్మల్ని అనుమతిస్తుంది. దిగువ ఆదేశాలు వినియోగదారుని ప్రామాణీకరించడంలో విఫలమైతే 120 సెకన్ల పాటు బ్లాక్ చేస్తాయి. కాలాన్ని పేర్కొనడానికి మీరు కమాండ్లో / సెకండ్ / గంట / నిమిషం లేదా / రోజు పరామితిని ఉపయోగించవచ్చు ..

సమయ ఆధారిత పరిమితులుiptables -A INPUT -p tcp -m state –syn –state NEW –dport 22 -m limit –limit 120 / second –limit-burst 1 -j ACCEPT

iptables -A INPUT -p tcp -m state –syn –state NEW –dport 5000 -j DROP

5000 పోర్ట్, మీ సెట్టింగుల ప్రకారం మార్చండి .

నిర్దిష్ట IP నుండి ప్రామాణీకరణను అనుమతిస్తుంది

iptables -A INPUT -p tcp -m state –state NEW –source 10.10.10.111 –dport 22 -j ACCEPT

ఇతర ఉపయోగకరమైన ఆదేశాలు

SSH ద్వారా స్క్రీన్ను అటాచ్ చేయండి

ssh -t root@10.10.10.111 స్క్రీన్ –ఆర్

SSH బదిలీ వేగం తనిఖీ

అవును | pv | ssh $root@10.10.10.111 “పిల్లి> / dev / null”