ఒరాకిల్ వర్చువల్బాక్స్

వర్చువల్బాక్స్లో సున్నా-రోజు దుర్బలత్వాన్ని స్వతంత్ర దుర్బలత్వ పరిశోధకుడు మరియు దోపిడీ డెవలపర్ సెర్గీ జెలెన్యుక్ బహిరంగంగా వెల్లడించారు. వర్చువల్బాక్స్ ఒక ప్రసిద్ధ ఓపెన్ సోర్స్డ్ వర్చువలైజేషన్ సాఫ్ట్వేర్, దీనిని ఒరాకిల్ అభివృద్ధి చేసింది. ఇటీవల కనుగొన్న ఈ దుర్బలత్వం హానికరమైన ప్రోగ్రామ్ను వర్చువల్ మెషీన్ నుండి తప్పించుకోవడానికి మరియు హోస్ట్ మెషీన్ యొక్క OS లో కోడ్ను అమలు చేయడానికి అనుమతిస్తుంది.

సాంకేతిక వివరాలు

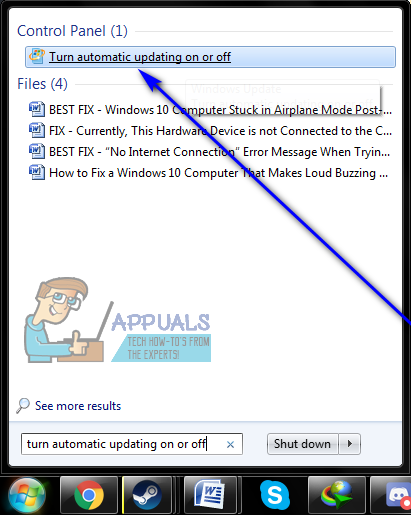

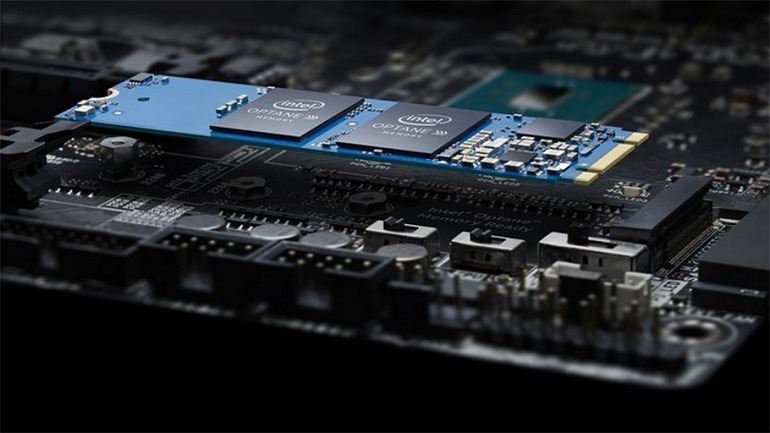

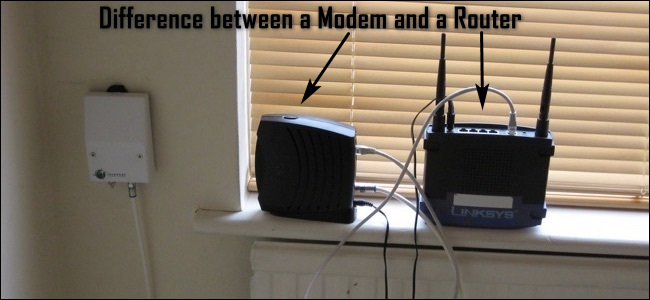

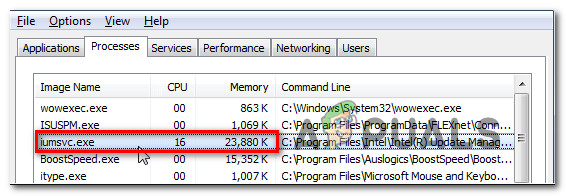

NAT (నెట్వర్క్ అడ్రస్ ట్రాన్స్లేషన్) సెట్ నెట్వర్క్ మోడ్ అయినప్పుడు మెమరీ అవినీతి సమస్యలు మరియు ఇంటెల్ PRO / 1000 MT డెస్క్టాప్ నెట్వర్క్ కార్డ్ (E1000) కారణంగా ఈ దుర్బలత్వం సంభవిస్తుంది.

హోస్ట్ మరియు వర్చువల్ మిషన్లు షేర్డ్ కోడ్ బేస్ లో నివసిస్తున్నందున ఈ సమస్య OS రకానికి భిన్నంగా ఉంటుంది.

ఈ దుర్బలత్వం యొక్క సాంకేతిక వివరణ ప్రకారం GitHub లో వివరించబడింది, వర్చువల్బాక్స్ యొక్క అన్ని ప్రస్తుత సంస్కరణలను హాని ప్రభావితం చేస్తుంది మరియు వర్చువల్ మెషిన్ (VM) డిఫాల్ట్ కాన్ఫిగరేషన్లో ఉంటుంది. హాని ఆపరేటింగ్ సిస్టమ్ యొక్క అప్లికేషన్ లేయర్లో ఏకపక్ష కోడ్ను అమలు చేయడానికి మరియు తప్పించుకోవడానికి హానికరమైన ప్రోగ్రామ్ లేదా అడ్మినిస్ట్రేటర్ హక్కులు లేదా అతిథి OS లోని రూట్తో దాడి చేసేవారిని దుర్బలత్వం అనుమతిస్తుంది. ఇది చాలా తక్కువ యూజర్ ప్రోగ్రామ్ల నుండి కోడ్ను అమలు చేయడానికి ఉపయోగించబడుతుంది. జెలెన్యుక్ ఇలా అన్నాడు, 'అతిథిలో రూట్ / అడ్మినిస్ట్రేటర్ అధికారాలతో దాడి చేసేవారికి హోస్ట్ రింగ్ 3 నుండి తప్పించుకోవడానికి E1000 ఒక దుర్బలత్వాన్ని కలిగి ఉంది. అప్పుడు దాడి చేసేవారు / dev / vboxdrv ద్వారా 0 రింగ్ చేయడానికి అధికారాలను పెంచడానికి ఇప్పటికే ఉన్న పద్ధతులను ఉపయోగించవచ్చు.' Vimeo పై దాడి యొక్క వీడియో ప్రదర్శన కూడా విడుదల చేయబడింది.

సాధ్యమైన పరిష్కారం

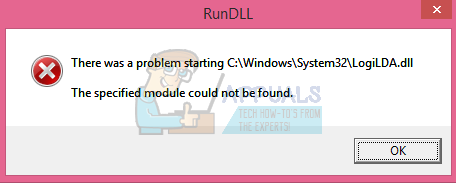

ఈ దుర్బలత్వానికి ఇంకా భద్రతా పాచ్ అందుబాటులో లేదు. జెలెన్యుక్ ప్రకారం, అతని దోపిడీ పూర్తిగా నమ్మదగినది, ఇది ఉబుంటు వెర్షన్ 16.04 మరియు 18.04 × 86-46 అతిథులపై పరీక్షించిన తరువాత అతను ముగించాడు. అయితే, ఈ దోపిడీ విండోస్ ప్లాట్ఫామ్కి వ్యతిరేకంగా కూడా పనిచేస్తుందని ఆయన భావిస్తున్నారు.

అతను అందించిన దోపిడీని అమలు చేయడం చాలా కష్టం అయినప్పటికీ, అతను అందించిన ఈ క్రింది వివరణ అది పని చేయాలనుకునే వారికి సహాయపడుతుంది:

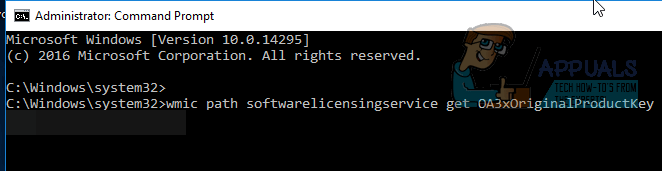

అతిథి OS లో లోడ్ చేయడానికి దోపిడీ Linux కెర్నల్ మాడ్యూల్ (LKM). విండోస్ కేసులో ప్రారంభ రేపర్ మరియు కెర్నల్ API కాల్స్ ద్వారా LKM కి భిన్నమైన డ్రైవర్ అవసరం.

రెండు OS లలో డ్రైవర్ను లోడ్ చేయడానికి ఎలివేటెడ్ అధికారాలు అవసరం. ఇది సాధారణం మరియు అధిగమించలేని అడ్డంకిగా పరిగణించబడదు. పరిశోధకుడు దోపిడీ గొలుసులను ఉపయోగించే Pwn2Own పోటీని చూడండి: అతిథి OS లో హానికరమైన వెబ్సైట్ను బ్రౌజర్ తెరిచింది, దోపిడీకి గురైంది, పూర్తి రింగ్ 3 ప్రాప్యతను పొందడానికి బ్రౌజర్ శాండ్బాక్స్ ఎస్కేప్ చేయబడింది, ఆపరేటింగ్ సిస్టమ్ దుర్బలత్వం దోపిడీకి 0 నుండి రింగ్ చేయడానికి మార్గం సుగమం చేస్తుంది అతిథి OS నుండి హైపర్వైజర్పై దాడి చేయాల్సిన అవసరం ఏదైనా ఉంది. అతిథి రింగ్ 3 నుండి దోపిడీ చేయగల అత్యంత శక్తివంతమైన హైపర్వైజర్ దుర్బలత్వం ఖచ్చితంగా ఉంది. అక్కడ వర్చువల్బాక్స్లో కూడా అతిథి రూట్ హక్కులు లేకుండా చేరుకోగలిగే కోడ్ ఉంది, మరియు ఇది ఇంకా ఆడిట్ చేయబడలేదు.

దోపిడీ 100% నమ్మదగినది. సరిపోలని బైనరీలు లేదా ఇతర, నేను లెక్కించని ఇతర సూక్ష్మ కారణాల వల్ల ఇది ఎల్లప్పుడూ లేదా ఎప్పటికీ పనిచేస్తుందని దీని అర్థం. ఇది డిఫాల్ట్ కాన్ఫిగరేషన్తో ఉబుంటు 16.04 మరియు 18.04 x86_64 అతిథులలో కనీసం పనిచేస్తుంది. ”

వర్చువల్బాక్స్లో లోపాన్ని బాధ్యతాయుతంగా నివేదించినప్పుడు అతను ఎదుర్కొన్న 'సమకాలీన ఇన్ఫోసెక్ స్థితి, ముఖ్యంగా భద్రతా పరిశోధన మరియు బగ్ బౌంటీ' తో విభేదిస్తున్నందున జెలెన్యుక్ ఈ తాజా దుర్బలత్వంతో బహిరంగంగా వెళ్లాలని నిర్ణయించుకున్నాడు. ఒరాకిల్. ప్రతి సంవత్సరం జరిగే సమావేశాలలో భద్రతా పరిశోధకులు బలహీనపరిచే విడుదల ప్రక్రియను మార్కెట్ చేసే విధానం మరియు వాటిని హైలైట్ చేసే విధానంపై ఆయన అసంతృప్తి వ్యక్తం చేశారు.

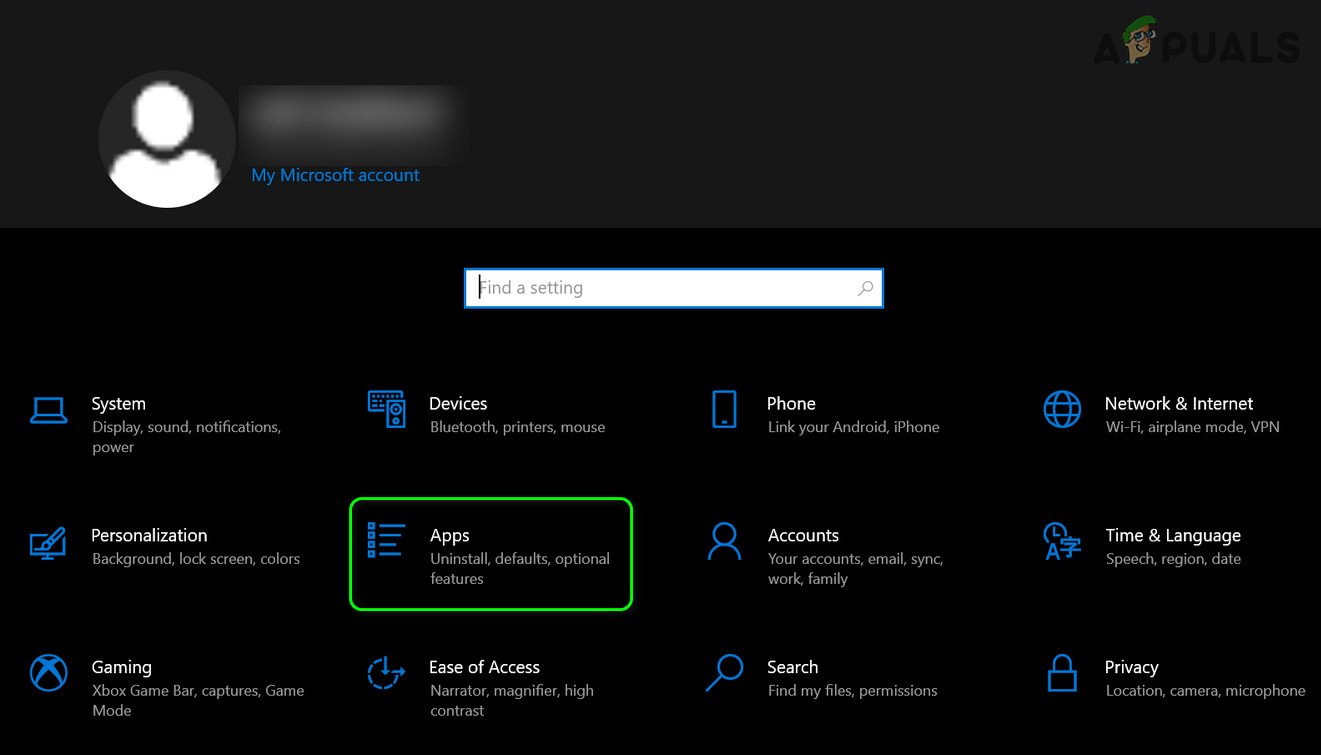

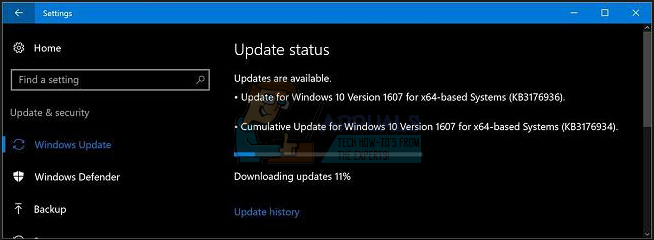

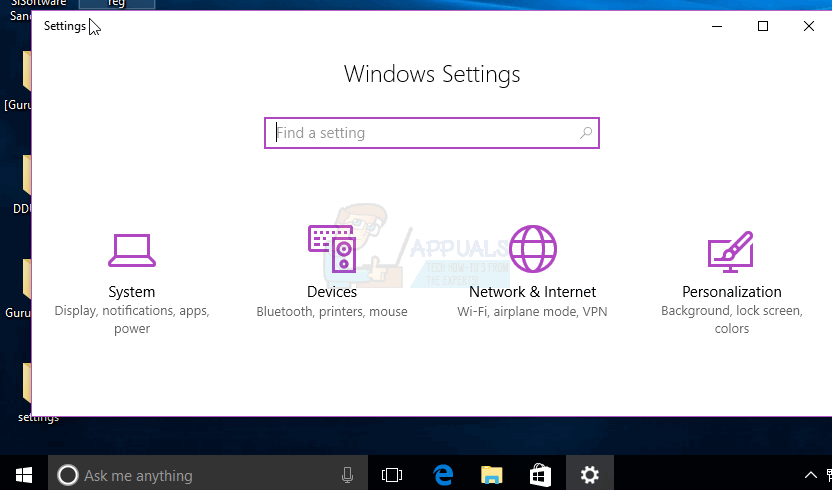

ఈ దుర్బలత్వానికి ఇంకా భద్రతా ప్యాచ్ అందుబాటులో లేనప్పటికీ, వినియోగదారులు తమ నెట్వర్క్ కార్డును వర్చువల్ మిషన్ల నుండి పారావర్చువలైజ్డ్ నెట్వర్క్ లేదా పిసినెట్కు మార్చడం ద్వారా తమను తాము రక్షించుకోవచ్చు.