స్పెక్టర్ఆప్స్ బృందం, స్టీవ్ బోరోష్

స్పెక్టర్ఆప్స్ బృందం సైట్ నుండి ఇటీవలి బ్లాగ్ పోస్ట్ క్రాకర్లు హానికరమైన .ACCDE ఫైల్లను ఎలా ot హాజనితంగా సృష్టించగలదో మరియు మైక్రోసాఫ్ట్ యాక్సెస్ డేటాబేస్ ఇన్స్టాల్ చేసిన వ్యక్తులపై ఫిషింగ్ వెక్టర్గా ఎలా ఉపయోగించవచ్చనే దానిపై విస్తరించింది. మరీ ముఖ్యంగా, మైక్రోసాఫ్ట్ యాక్సెస్ మాక్రో (MAM) సత్వరమార్గాలను దాడి వెక్టర్గా కూడా ఉపయోగించవచ్చని ఇది నొక్కి చెప్పింది.

ఈ ఫైల్లు నేరుగా యాక్సెస్ మాక్రోతో లింక్ చేయబడతాయి మరియు అవి ఆఫీస్ 97 యుగంలో ఉన్నాయి. భద్రతా నిపుణుడు స్టీవ్ బోరోష్ ఈ సత్వరమార్గాలలో దేనినైనా పొందుపరచవచ్చని నిరూపించాడు. ఇది JScript ఫైళ్ళ నుండి .NET అసెంబ్లీని లోడ్ చేసే పేలోడ్ల ద్వారా సాధారణ స్థూల నుండి స్వరసప్తకాన్ని నడుపుతుంది.

మాక్రోకు ఫంక్షన్ కాల్ను జోడించడం ద్వారా ఇతరులు సబ్ట్రౌటిన్ను జోడించవచ్చు, బోరోష్ ఏకపక్ష కోడ్ అమలును బలవంతం చేయగలిగాడు. అతను అమలు చేయడానికి కోడ్ను ఎంచుకోవడానికి డ్రాప్ డౌన్ బాక్స్ను ఉపయోగించాడు మరియు స్థూల ఫంక్షన్ను ఎంచుకున్నాడు.

ఆటోఎక్సెక్ ఎంపికలు పత్రం తెరిచిన వెంటనే మాక్రోను అమలు చేయడానికి అనుమతిస్తాయి, కాబట్టి ఇది వినియోగదారుని అనుమతి కోసం అడగవలసిన అవసరం లేదు. డేటాబేస్ యొక్క ఎక్జిక్యూటబుల్ వెర్షన్ను సృష్టించడానికి బోరోష్ యాక్సెస్లోని “ACCDE చేయి” ఎంపికను ఉపయోగించాడు, దీని అర్థం వినియోగదారులు వారు కోరుకున్నప్పటికీ కోడ్ను ఆడిట్ చేయలేరు.

ఈ రకమైన ఫైల్ను ఇమెయిల్ అటాచ్మెంట్గా పంపగలిగినప్పటికీ, బోరోష్ బదులుగా ACCDE ఆటోఎక్సెక్ డేటాబేస్కు రిమోట్గా అనుసంధానించబడిన ఒకే MAM సత్వరమార్గాన్ని సృష్టించడం మరింత ప్రభావవంతంగా ఉంది, కనుక ఇది ఇంటర్నెట్ ద్వారా అమలు చేయగలదు.

సత్వరమార్గాన్ని సృష్టించడానికి మాక్రోను డెస్క్టాప్కు లాగిన తరువాత, అతనికి ఎక్కువ మాంసం లేని ఫైల్ ఉంది. అయినప్పటికీ, సత్వరమార్గంలో డేటాబేస్ పాత్ వేరియబుల్ మార్చడం వల్ల రిమోట్ సర్వర్కు కనెక్ట్ అవ్వడానికి మరియు ACCDE ఫైల్ను తిరిగి పొందటానికి అతనికి స్వేచ్ఛ లభించింది. మరోసారి, ఇది వినియోగదారు అనుమతి లేకుండా చేయవచ్చు. పోర్ట్ 445 తెరిచిన యంత్రాలలో, ఇది HTTP కి బదులుగా SMB తో కూడా చేయవచ్చు.

Lo ట్లుక్ అప్రమేయంగా MAM ఫైళ్ళను బ్లాక్ చేస్తుంది, కాబట్టి బోరోష్ ఒక క్రాకర్ ఒక హానికరం కాని ఇమెయిల్లో ఫిషింగ్ లింక్ను హోస్ట్ చేయగలడని మరియు దూరప్రాంతం నుండి ఫైల్ను తిరిగి పొందటానికి వినియోగదారుని పొందడానికి సోషల్ ఇంజనీరింగ్ను ఉపయోగించవచ్చని వాదించాడు.

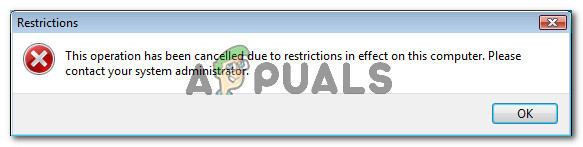

ఫైల్ను తెరిచిన తర్వాత విండోస్ భద్రతా హెచ్చరికతో వారిని ప్రాంప్ట్ చేయదు, తద్వారా కోడ్ను అమలు చేయడానికి అనుమతిస్తుంది. ఇది కొన్ని నెట్వర్క్ హెచ్చరికల ద్వారా ఉండవచ్చు, కానీ చాలా మంది వినియోగదారులు వీటిని విస్మరించవచ్చు.

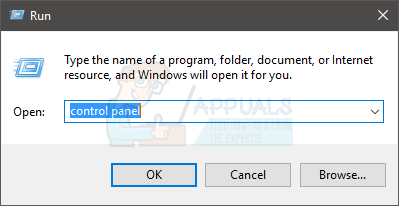

ఈ పగుళ్లు మోసపూరితంగా నిర్వహించడం సులభం అనిపించినప్పటికీ, ఉపశమనం కూడా మోసపూరితంగా సులభం. బోరోష్ కింది రిజిస్ట్రీ కీని సెట్ చేయడం ద్వారా ఇంటర్నెట్ నుండి స్థూల అమలును నిరోధించగలిగాడు:

కంప్యూటర్ HKEY_CURRENT_USER సాఫ్ట్వేర్ మైక్రోసాఫ్ట్ ఆఫీస్ 16.0 యాక్సెస్ సెక్యూరిటీ blockcontentexecutionfrominternet = 1

బహుళ ఆఫీస్ ఉత్పత్తులను కలిగి ఉన్న వినియోగదారులు, అయితే, కనిపించే ప్రతిదానికి ప్రత్యేక రిజిస్ట్రీ కీ ఎంట్రీలను చేర్చాలి.

టాగ్లు విండోస్ భద్రత