క్లౌడ్ఫ్లేర్ యొక్క నిక్ సుల్లివన్ ఇచ్చిన ట్వీట్ ద్వారా సూచించినట్లుగా, ఐఇటిఎఫ్ 102 హ్యాకథాన్ వద్ద హెచ్టిటిపిఎస్ యొక్క సర్వర్ నేమ్ ఐడెంటిఫికేషన్ మెకానిజం యొక్క గుప్తీకరణను పెంచడానికి ఆపిల్, క్లౌడ్ఫ్లేర్, ఫాస్ట్లీ మరియు మొజిల్లా సహకరిస్తున్నట్లు వార్తలు వచ్చాయి. ఈ ట్వీట్ నాలుగు టెక్ దిగ్గజాల నుండి మిక్స్ బృందాన్ని “అద్భుతం పని” అని చెప్పి, అక్కడ పనిచేసే సర్వర్లకు లింక్ల క్రింద భాగస్వామ్యం చేసింది. esni.examp1e.net మరియు cloudflare-esni.com .

IETF 102 హ్యాకథాన్లో గుప్తీకరించిన SNI బృందం నుండి అద్భుతమైన పని -క్లౌడ్ఫ్లేర్ @తొందరగా ఓమోజిల్లా మరియు apple ఆపిల్ . బోరింగ్ఎస్ఎస్ఎల్, ఎన్ఎస్ఎస్, పికోట్లలో ఇప్పుడు అమలులు ఉన్నాయి.

వర్కింగ్ సర్వర్లు ప్రత్యక్షంగా ఉన్నాయి https://t.co/sLI9xLRjlK మరియు https://t.co/AoC2SIlJ7N .

- నిక్ సుల్లివన్ (rgrittygrease) జూలై 15, 2018

ఐఇటిఎఫ్ హాకథాన్ అనేది ఒక వేదిక, ఈ రోజు సాధారణ వినియోగదారు ఎదుర్కొంటున్న టెక్ సంబంధిత సమస్యలకు పరిష్కారాలను రూపొందించడంలో యువ డెవలపర్లు మరియు టెక్ ts త్సాహికులను ఆహ్వానించండి. ఈవెంట్లు చేరడానికి ఉచితం, అందరికీ తెరవబడతాయి మరియు అవి పోటీకి విరుద్ధంగా జట్టుకృషిని ప్రోత్సహిస్తాయి. ఈ సంవత్సరం IETF హాకథాన్ మాంట్రియల్లో 14 న జరిగిందివమరియు 15వజూలై. ట్రాన్స్పోర్ట్ లేయర్ సెక్యూరిటీ (టిఎల్ఎస్) సర్వర్ నేమ్ ఇండికేషన్ (ఎస్ఎన్ఐ) యొక్క ఎన్క్రిప్షన్, గత దశాబ్ద కాలంగా డెవలపర్లను బాధపెట్టిన సమస్య, ఆపిల్, క్లౌడ్ఫ్లేర్, ఫాస్ట్లీ సభ్యులు , మరియు మొజిల్లా ఇప్పుడు దీనికి ఒక పరిష్కారాన్ని ప్రతిపాదించాయి.

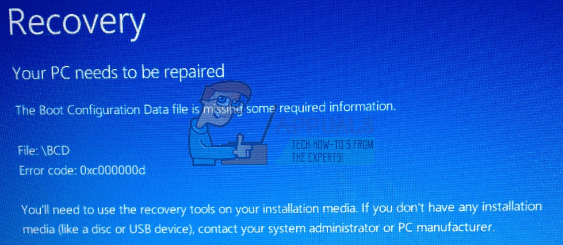

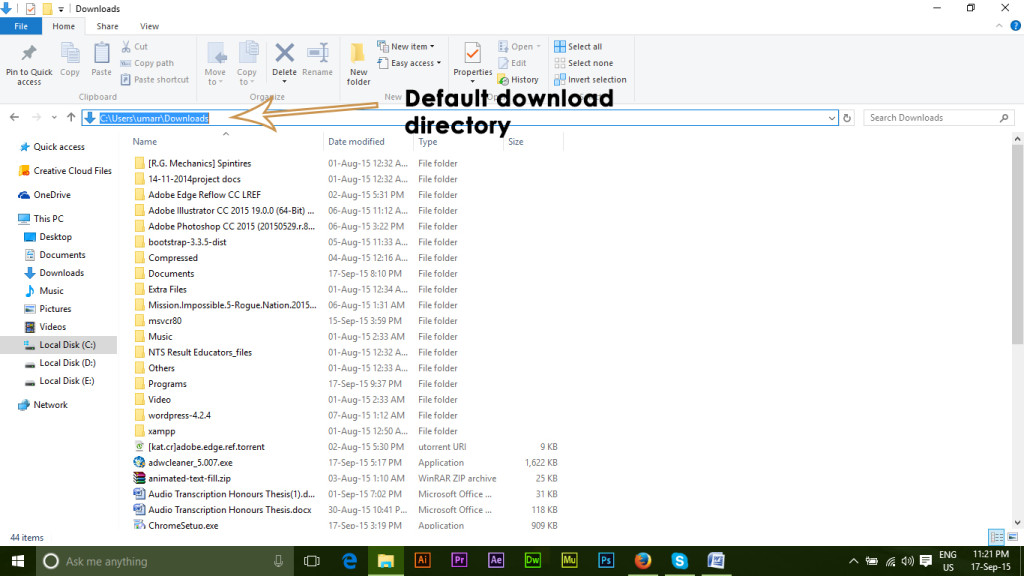

IETF హాకథాన్ ఈవెంట్. IETF

హైపర్ టెక్స్ట్ ట్రాన్స్ఫర్ ప్రోటోకాల్ (హెచ్టిటిపి) నుండి ట్రాన్స్పోర్ట్ లేయర్ సెక్యూరిటీ సర్వర్ పేరుకు స్పష్టమైన గ్లోబల్ షిఫ్ట్ ఉంది, గత దశాబ్దంన్నర కాలంలో హైపర్ టెక్స్ట్ ట్రాన్స్ఫర్ ప్రోటోకాల్ సెక్యూర్ (టిఎల్ఎస్ ఎస్ఎన్ఐ హెచ్టిటిపిఎస్). ది సమస్య ఇది TLS SNI HTTPS వ్యవస్థను ఆప్టిమైజ్ చేయకుండా పెరిగింది, తరువాత డీక్రిప్షన్ కోసం డేటా బదిలీని సరిపోల్చడానికి దాని ప్రయోజనానికి వ్యతిరేకంగా SNI ని ఉపయోగించగల హ్యాకర్ సామర్థ్యం.

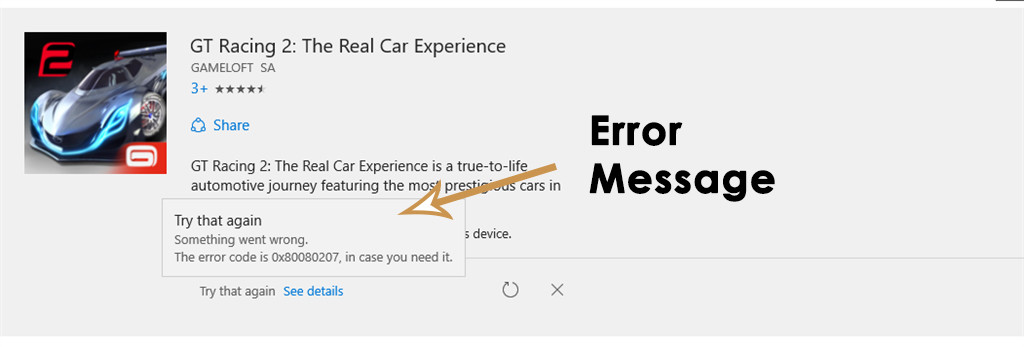

SNI అభివృద్ధికి ముందు, ఒకే మొదటి క్లయింట్ హ్యాండ్షేక్ను ఉపయోగించి బహుళ వర్చువల్ సర్వర్లకు సురక్షిత కనెక్షన్లను ఏర్పాటు చేయడం కష్టం. ఒక ఐపి చిరునామా ఒక సర్వర్తో ఇంటరాక్ట్ అయినప్పుడు, ఇద్దరూ “హలోస్” మార్పిడి చేసుకున్నారు, సర్వర్ దాని సర్టిఫికెట్లను పంపింది, కంప్యూటర్ దాని క్లయింట్ కీని పంపింది, రెండు “చేంజ్ సిఫర్స్పెక్” ఆదేశాలను మార్పిడి చేసి, ఆపై కనెక్షన్ స్థాపించబడినప్పుడు పరస్పర చర్య పూర్తయింది. ఇది ఇప్పుడే చెప్పిన విధంగా తేలికగా అనిపించవచ్చు, కాని ఈ ప్రక్రియలో బహుళ మార్పిడులు మరియు ప్రతిస్పందనలు ఉన్నాయి, ఇవి సర్వర్ల సంఖ్య పెరగడంతో సంభాషించబడుతున్నందున చాలా సమస్యాత్మకంగా మారవచ్చు. అన్ని సైట్లు ఒకే ధృవపత్రాలను ఉపయోగించినట్లయితే, ఇది చాలా సమస్య కాదు, కానీ దురదృష్టవశాత్తు అది చాలా అరుదుగా జరుగుతుంది. బహుళ సైట్లు వివిధ సర్టిఫికెట్లను ముందుకు వెనుకకు పంపుతున్నప్పుడు, కంప్యూటర్ ఏ సర్టిఫికేట్ కోసం వెతుకుతుందో మరియు సంక్లిష్ట వెబ్ ఎక్స్ఛేంజీలలో, సర్వర్కు గుర్తించడం కష్టమైంది, ఎవరు ఏమి, ఎప్పుడు పంపించారో గుర్తించడం కష్టమైంది, తద్వారా మొత్తం కార్యాచరణను ముగించారు పూర్తిగా హెచ్చరిక సందేశంతో.

TLS SNI ను జూన్ 2003 లో ఒక IETF శిఖరాగ్ర సమావేశం ద్వారా ప్రవేశపెట్టారు మరియు ఇది ఒక కోణంలో, ఎక్స్ఛేంజ్ వెబ్లో పాల్గొన్న కంప్యూటర్లు మరియు సేవలకు పేరు ట్యాగ్లను సృష్టించడం. సర్వర్ అవసరమైన ధృవీకరణ పత్రాలను అందించగలిగినందున ఇది సర్వర్-క్లయింట్ హలో ఎక్స్ఛేంజ్ ప్రక్రియను మరింత సరళంగా ముందుకు తీసుకువెళ్ళింది మరియు ఎవరు ఏమి చెప్పారు అనే దానిపై గందరగోళం చెందకుండా ఇద్దరూ తమ సొంత సంభాషణ మార్పిడిని కలిగి ఉన్నారు. ఇది చాట్ల కోసం సంప్రదింపు పేర్లను కలిగి ఉండటం మరియు సందేశాలు ఎక్కడ నుండి వస్తున్నాయనే దానిపై గందరగోళం చెందకపోవడం మరియు ప్రతి ప్రశ్నకు తగిన విధంగా ప్రత్యుత్తరం ఇవ్వడం, కంప్యూటర్కు అవసరమైన వాటికి సరైన పత్రాలను అందించడం వంటివి. ఈ SNI నిర్వచనం సరిగ్గా మార్పిడి ప్రక్రియను ఆప్టిమైజ్ చేసే ఈ పద్ధతిలో గొప్ప సమస్యను ప్రేరేపించింది.

హెచ్టిటిపిఎస్కు మారడంలో అనేక సంస్థలు ఎదుర్కొన్న పోరాటం, ప్రతి సర్టిఫికెట్ కోసం అభ్యర్థనలను నిర్వహించడానికి వ్యక్తిగత ఐపి చిరునామాలతో ఎస్ఎన్ఐ ఫార్మాట్కు అనేక ధృవపత్రాలను అనుసరించడం. టిఎల్ఎస్ వారి కోసం ఏమి చేసింది, అటువంటి అభ్యర్థనలకు ప్రతిస్పందించడానికి ధృవీకరణ పత్రాలను రూపొందించడం చాలా సులభం మరియు SNI ఇంకా ఏమి చేసింది, మొత్తం ఇంటర్నెట్ నెట్వర్క్లో మొత్తం గుర్తింపు వ్యవస్థలో విసిరి వ్యక్తిగతీకరించిన అంకితమైన సర్టిఫికేట్ ఐపి చిరునామాల అవసరాన్ని తొలగించడం. శతాబ్దం యొక్క అప్గ్రేడ్తో వచ్చినది ఏమిటంటే, డేటా బదిలీని పర్యవేక్షించడానికి మరియు నీడ చేయడానికి మరియు తరువాతి దశలో వారు డీక్రిప్ట్ చేయడానికి అవసరమైన సమాచారాన్ని సేకరించేందుకు ఏర్పాటు చేసిన “సంప్రదింపు పేర్లను” ఉపయోగించడానికి హ్యాకర్లను అనుమతించింది.

గుప్తీకరించిన ఛానెల్లో డేటాను ముందుకు వెనుకకు పంపడానికి టిఎల్ఎస్ అనుమతించినప్పటికీ, ఇది సరైన గమ్యస్థానానికి చేరుకుంటుందని ఎస్ఎన్ఐ నిర్ధారిస్తుంది, రెండోది హ్యాకర్లు ఆన్లైన్ కార్యాచరణను పర్యవేక్షించడానికి మరియు డిఎన్ఎస్ అభ్యర్థనలు, ఐపి చిరునామాలను అనుసరించడం ద్వారా దాని మూలానికి సరిపోలడానికి మార్గాలను అందించింది. , మరియు డేటా స్ట్రీమ్లు. TLS ఛానెల్ ద్వారా DNS సమాచారాన్ని పంపించడం ద్వారా కఠినమైన SNI కోడింగ్ విధానాలు అమలు చేయబడినప్పటికీ, హ్యాకర్లు దీనిని ఒక గుర్తింపు మార్గంగా ఉపయోగించుకోవటానికి ఒక చిన్న విండో మిగిలి ఉంది, వారు సేకరించే మరియు వేరుచేయడానికి ఇష్టపడే సమాచార భాగాన్ని అనుసరించడానికి డిక్రిప్షన్. TLS గుప్తీకరించిన డేటా యొక్క ఎక్కువ ట్రాఫిక్తో వ్యవహరించే కాంప్లెక్స్ సర్వర్లు తమ సర్వర్లలో కమ్యూనికేషన్ను పంపడానికి సాదా వచనం SNI ని ఉపయోగిస్తాయి మరియు ఇది హ్యాకర్లు వారు అనుసరించాలనుకుంటున్న సమాచారం యొక్క ఛానెల్లను మరియు ప్రవాహాలను గుర్తించడాన్ని సులభతరం చేస్తుంది. ఆసక్తి డేటా యొక్క SNI సమాచారాన్ని ఒక హ్యాకర్ సేకరించగలిగిన తర్వాత, s / అతడు సర్వర్తో ప్రత్యేక TLS కనెక్షన్లో కమాండ్ యొక్క ఫాక్స్ రీప్లేని సెటప్ చేయగలడు, దొంగిలించబడిన SNI సమాచారాన్ని పంపించి, ఆ సమాచారాన్ని తిరిగి పొందగలడు. దానితో సంబంధం కలిగి ఉంది. ఈ SNI సమస్యను పరిష్కరించడానికి గతంలో చాలా ప్రయత్నాలు జరిగాయి, అయితే చాలావరకు సర్వర్ల కోసం అనుకూలమైన గుర్తింపు పద్ధతిగా మార్చడానికి SNI పనిచేసే సరళత సూత్రానికి వ్యతిరేకంగా ఉన్నాయి.

ఈ పద్ధతిని స్థాపించడానికి మొదట పనిచేసిన శిఖరాగ్రానికి తిరిగి, టిఎల్ఎస్ ఎస్ఎన్ఐ కోసం ఎన్క్రిప్షన్ను అభివృద్ధి చేయడానికి నాలుగు టెక్ దిగ్గజాల నుండి పాల్గొనేవారు మాంట్రియల్లో తిరిగి సమావేశానికి వచ్చారు, ఎందుకంటే బహుళ హెచ్టిటిపిఎస్ ప్రక్కనే ఉన్న వ్యవస్థలో గొప్ప సామర్థ్యం ఉన్నప్పటికీ, భద్రత ఇప్పటికీ ఆందోళన కలిగిస్తుంది ఇంతకు ముందు చేసినంత.

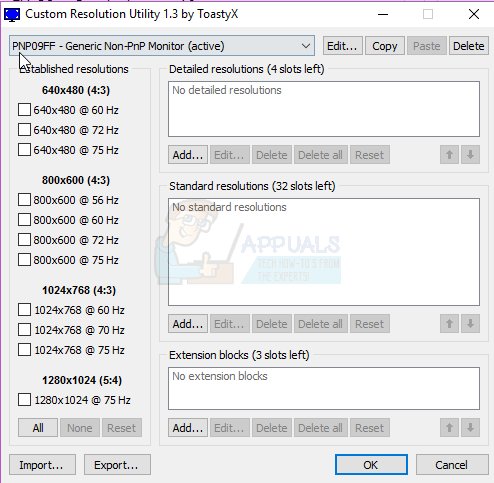

TLS లో SNI ని దాచడానికి, హ్యాకర్ చూడగలిగే “ఫ్రంటింగ్ సర్వీస్” ప్రదర్శనలో “హిడెన్ సర్వీస్” ఉంచాలి. దాచిన సేవను ప్రత్యక్షంగా గమనించకుండా, గుప్తీకరించిన డేటాను ప్రసారం చేయడానికి ఉపయోగించే అంతర్లీన రహస్య సేవా పారామితులను గుర్తించలేక సాదా వచనంలో దాచిపెట్టిన ఫ్రంటింగ్ మారువేషంతో హ్యాకర్ తప్పుదారి పట్టించబడతారు. పరిశీలకుడు ఫ్రంటింగ్ సేవ యొక్క బాటను అనుసరిస్తున్నందున, డేటా దాని ఉద్దేశించిన దాచిన సేవకు మళ్ళించబడుతున్నందున గమనించిన ఛానెల్ నుండి డేటా తీసివేయబడుతుంది, ఆ సమయంలో హ్యాకర్ దాని కాలిబాటను కోల్పోతారు. సర్వర్ ఫ్రంటింగ్ సేవకు కూడా బహిర్గతమవుతుంది కాబట్టి, డేటా అక్కడకు వెళ్లేటప్పుడు, డేటాను దాచిన సేవ వైపు మళ్ళించడానికి రెండవ సమాంతర SNI సిగ్నల్ ఫ్రంటింగ్ సేవకు పంపబడుతుంది మరియు ఈ దిశలో మారుతున్న ప్రక్రియలో, హ్యాకర్ సర్వర్ వెబ్లో కోల్పోతారు. డబుల్ టిక్కెట్ల యొక్క ఈ విధానం అదే SNI క్రింద సంయుక్త టిక్కెట్గా మరింత అభివృద్ధి చేయబడింది. డేటా యొక్క ఒక భాగం సర్వర్లోకి పంపబడినప్పుడు, డేటా ఒక సహకార SNI రీ-డైరెక్టర్ను ఉత్పత్తి చేస్తుంది మరియు TLS గుప్తీకరించిన డేటాను ఎక్కడికి వెళ్లాలి అనేదానికి కలిసి పనిచేస్తాయి. రెండు SNI ట్రాక్లను కవర్ చేసే యాదృచ్ఛిక ఫ్రంటింగ్ సేవను పగులగొట్టకుండా, హ్యాకర్ డేటా యొక్క కాలిబాటను అనుసరించలేరు కాని సర్వర్ ఇప్పటికీ రెండింటినీ కనెక్ట్ చేయగలదు మరియు దాచిన సేవను డేటా యొక్క అంతిమ స్థానంగా డీక్రిప్ట్ చేయగలదు. ఇది సర్వర్లు TLS గుప్తీకరణలో వారి డేటా బదిలీని ఆప్టిమైజ్ చేయడానికి SNI ని ఉపయోగించడం కొనసాగించడానికి అనుమతిస్తుంది, అయితే SNI యంత్రాంగాన్ని హ్యాకర్లు సద్వినియోగం చేసుకోలేరని నిర్ధారిస్తుంది.