WordPress. ఆర్డర్ ల్యాండ్

డిఫెన్స్ కోడ్ థండర్ స్కాన్తో సిస్టమ్ యొక్క సాధారణ భద్రతా తనిఖీ సమయంలో, క్రాస్-సైట్ స్క్రిప్టింగ్ (XSS) దుర్బలత్వం మూడు WordPress ప్లగిన్లలో కనుగొనబడింది: గ్వొల్లె గెస్ట్బుక్ CMS ప్లగ్ఇన్, బలమైన టెస్టిమోనియల్స్ ప్లగ్ఇన్ మరియు స్నాజ్జి మ్యాప్స్ ప్లగ్ఇన్. గ్వొల్లె గెస్ట్బుక్ ప్లగ్ఇన్ యొక్క 40,000 క్రియాశీల ఇన్స్టాలేషన్లు, బలమైన టెస్టిమోనియల్స్ ప్లగ్ఇన్ యొక్క 50,000 క్రియాశీల ఇన్స్టాలేషన్లు మరియు స్నాజ్జి మ్యాప్స్ ప్లగ్ఇన్ యొక్క 60,000 పైగా క్రియాశీల ఇన్స్టాలేషన్లతో, క్రాస్-సైట్ స్క్రిప్టింగ్ దుర్బలత్వం వినియోగదారులకు నిర్వాహకుడికి ప్రాప్తిని ఇచ్చే ప్రమాదం ఉంది హానికరమైన దాడి చేసేవాడు మరియు ఒకసారి చేసిన తర్వాత, హానికరమైన కోడ్ను వీక్షకులకు మరియు సందర్శకులకు మరింత వ్యాప్తి చేయడానికి దాడి చేసేవారికి ఉచిత పాస్ ఇస్తుంది. డిఫెన్స్కోడ్ సలహా ఐడిల కింద ఈ దుర్బలత్వాన్ని పరిశోధించారు DC-2018-05-008 / DC-2018-05-007 / DC-2018-05-008 (వరుసగా) మరియు మూడు రంగాల్లో మధ్యస్థ ముప్పు ఉందని నిర్ణయించబడింది. ఇది జాబితా చేయబడిన WordPress ప్లగిన్లలో PHP భాషలో ఉంది మరియు ఇది గ్వోల్లె గెస్ట్బుక్ కోసం v2.5.3, బలమైన టెస్టిమోనియల్స్ కోసం v2.31.4 మరియు స్నాజ్జి మ్యాప్స్ కోసం v1.1.3 తో సహా ప్లగిన్ల యొక్క అన్ని వెర్షన్లను ప్రభావితం చేస్తుంది.

హానికరమైన దాడి చేసేవాడు URL ఉన్న జావాస్క్రిప్ట్ కోడ్ను జాగ్రత్తగా రూపొందించినప్పుడు మరియు చెప్పిన చిరునామాకు కనెక్ట్ అయ్యేలా WordPress అడ్మినిస్ట్రేటర్ ఖాతాను మార్చినప్పుడు క్రాస్-సైట్ స్క్రిప్టింగ్ దుర్బలత్వం దోపిడీకి గురవుతుంది. సైట్లో పోస్ట్ చేసిన వ్యాఖ్య ద్వారా నిర్వాహకుడు ఒక ఇమెయిల్, పోస్ట్ లేదా ఫోరమ్ చర్చ ద్వారా యాక్సెస్ చేయటానికి ప్రలోభాలకు గురి అవుతాడు. అభ్యర్థన చేసిన తర్వాత, దాచిన హానికరమైన కోడ్ అమలు చేయబడుతుంది మరియు హ్యాకర్ ఆ వినియోగదారు యొక్క WordPress సైట్ యొక్క పూర్తి ప్రాప్యతను పొందగలుగుతాడు. సైట్ యొక్క ఓపెన్ ఎండ్ యాక్సెస్తో, సైట్ యొక్క సందర్శకులకు మాల్వేర్ వ్యాప్తి చేయడానికి హ్యాకర్ ఇలాంటి హానికరమైన కోడ్లను సైట్లోకి పొందుపరచవచ్చు.

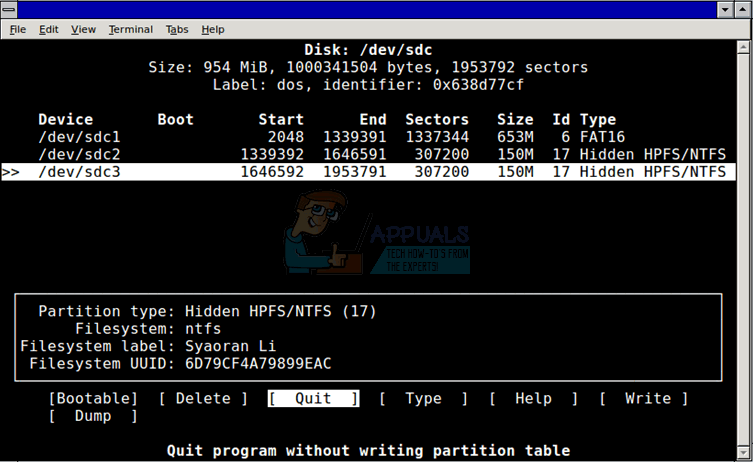

హానిని జూన్ మొదటి తేదీన డిఫెన్స్కోడ్ ప్రారంభంలో కనుగొంది మరియు 4 రోజుల తరువాత WordPress కు సమాచారం ఇవ్వబడింది. ఒక పరిష్కారంతో ముందుకు రావడానికి విక్రేతకు ప్రామాణిక 90 రోజుల విడుదల కాలం ఇవ్వబడింది. దర్యాప్తులో, ప్రతిధ్వని () ఫంక్షన్లో, మరియు ముఖ్యంగా గ్వొల్లె గెస్ట్బుక్ ప్లగ్ఇన్ కోసం $ _SERVER ['PHP_SELF'] వేరియబుల్, బలమైన టెస్టిమోనియల్స్ ప్లగ్ఇన్లో $ _REQUEST ['id'] వేరియబుల్, మరియు స్నాజ్జి మ్యాప్స్ ప్లగిన్లో $ _GET ['టెక్స్ట్'] వేరియబుల్. ఈ దుర్బలత్వాన్ని తగ్గించడానికి, మూడు ప్లగిన్ల కోసం నవీకరణలు WordPress చేత విడుదల చేయబడ్డాయి మరియు వినియోగదారులు వారి ప్లగిన్లను వరుసగా అందుబాటులో ఉన్న తాజా వెర్షన్లకు నవీకరించమని అభ్యర్థించారు.