నెట్స్పెక్టెర్ బాంబార్డ్స్ మెషిన్ పోర్ట్స్ టు ఎంట్రీ

4 నిమిషాలు చదవండి

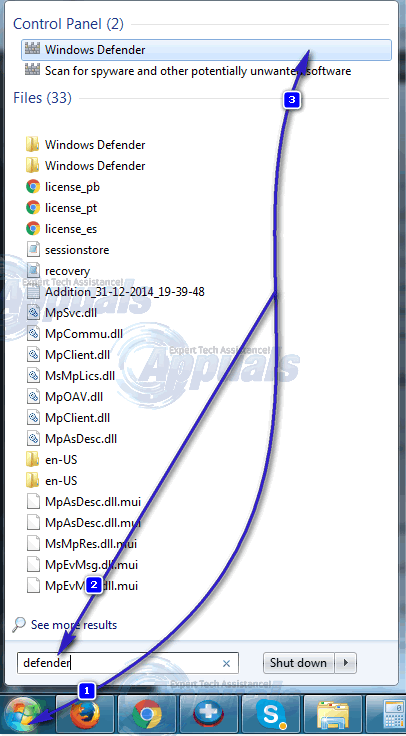

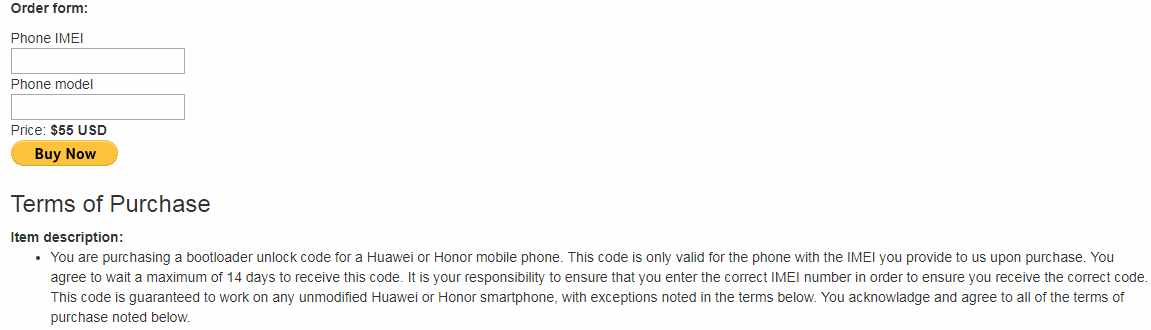

కొత్త స్పెక్టర్-క్లాస్ సిపియు దాడి విద్యా శాస్త్రవేత్తల నుండి దృష్టిని ఆకర్షించింది, వారు ఇటీవల 'నెట్స్పెక్ట్రే: రీడ్ ఆర్బిట్రీ మెమరీ ఓవర్ నెట్వర్క్' పేరుతో ఒక పరిశోధనా పత్రాన్ని విడుదల చేశారు, ఈ తరగతి సిపియు దాడి ఎలా పనిచేస్తుందనే దానిపై లోతైన వివరాలతో వెళుతుంది.

కొత్త స్పెక్టర్ సిపియు దాడిని కొంచెం భయపెట్టేది ఏమిటంటే అది అవసరం లేదు వారి మెషీన్లో హానికరమైన స్క్రిప్ట్లను డౌన్లోడ్ చేయడం మరియు అమలు చేయడం లేదా యూజర్ బ్రౌజర్లో హానికరమైన జావాస్క్రిప్ట్ను అమలు చేసే వెబ్సైట్ను యాక్సెస్ చేయడం వంటి వాటి బాధితుడిని మోసం చేయడానికి దాడి చేసేవాడు.

నెట్స్పెక్ట్రే దాని లక్ష్యాలను సాధించడానికి ఒక మార్గాన్ని కనుగొనే వరకు యంత్రం యొక్క నెట్వర్క్ పోర్ట్లను పేల్చివేస్తుంది.

'స్పెక్టర్ దాడులు ప్రోగ్రామ్ సూచనల యొక్క క్రమం తప్పకుండా సీరియలైజ్ చేయబడిన ఆర్డర్ ప్రాసెసింగ్ సమయంలో జరగని ఆపరేషన్లను ula హాజనితంగా నిర్వహించడానికి బాధితుడిని ప్రేరేపిస్తాయి మరియు ఇది బాధితుడి యొక్క రహస్య సమాచారాన్ని రహస్య ఛానెల్ ద్వారా దాడి చేసేవారికి లీక్ చేస్తుంది'

నెట్స్పెక్ట్రే దాని స్వంత లోపాలు లేకుండా రాదు. ఇది చాలా నెమ్మదిగా ఎఫ్ఫిల్ట్రేషన్ వేగాన్ని కలిగి ఉంది, నెట్వర్క్ కనెక్షన్ ద్వారా దాడులు చేయటానికి గంటకు 15 బిట్స్ మరియు CPU యొక్క కాష్లో నిల్వ చేయబడిన డేటాను లక్ష్యంగా చేసుకుంటుంది.

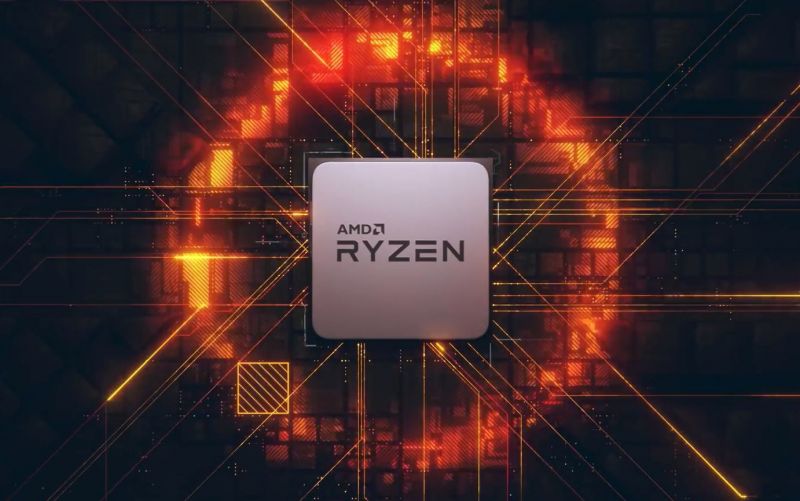

పరిశోధనా పత్రంలో, విద్యావేత్తలు నెట్స్పెక్ట్రే యొక్క ప్రత్యేక వైవిధ్యంతో గంటకు 60 బిట్స్ వరకు సాధించగలిగారు, ఇది ఇంటెల్ CPU లకు ప్రత్యేకమైన CPU యొక్క AVX2 మాడ్యూల్ ద్వారా ప్రాసెస్ చేయబడిన డేటాను లక్ష్యంగా చేసుకుంది.

ఈ రెండు సందర్భాల్లో, నెట్స్పెక్ట్రే ప్రస్తుతం దాడి చేసేవారికి చాలా నెమ్మదిగా పరిగణించబడుతుంది, అంటే నెట్స్పెక్ట్రే ఒక సైద్ధాంతిక ముప్పు, కంపెనీలు కవర్ కోసం డక్ చేయవలసిన విషయం కాదు ఇంకా . ఏదేమైనా, సాంకేతిక పరిజ్ఞానం అభివృద్ధి చెందుతున్నప్పుడు, నిక్షేపణ వేగం నిస్సందేహంగా పెరుగుతుంది మరియు తరువాత మనకు సరికొత్త తరగతి ఆచరణీయమైనది మరియు ఆందోళన చెందడానికి CPU దాడులను చేయటం చాలా సులభం.

కొత్త నెట్స్పెక్టెర్ దాడి ఈ ఏడాది (2018) ప్రారంభంలో గూగుల్ పరిశోధకులు వెల్లడించిన స్పెక్టర్ వి 1 దుర్బలత్వానికి (సివిఇ-2017-5753) సంబంధించినది. సరైన OS మరియు CPU ఫర్మ్వేర్లతో మోహరిస్తే స్పెక్టర్ V1 చేత ప్రభావితమయ్యే అన్ని CPU లు కూడా నెట్స్పెక్ట్రే అని నమ్ముతారు.

నెట్స్పెక్ట్రే కోసం ప్రస్తుతం రెండు అటాక్ వేరియంట్లు ఉన్నాయి: లక్ష్య వ్యవస్థ నుండి డేటాను సంగ్రహిస్తోంది మరియు లక్ష్య వ్యవస్థపై రిమోట్గా ASLR (అడ్రస్ స్పేస్ లేఅవుట్ రాండమైజేషన్) ను విచ్ఛిన్నం చేస్తుంది.

మొదటి రకమైన దాడికి సంబంధించిన సంఘటనల గొలుసు ఇలా ఉంటుంది:

- బ్రాంచ్ ప్రిడిక్టర్ను తప్పుదారి పట్టించండి.

- మైక్రోఆర్కిటెక్చరల్ ఎలిమెంట్ యొక్క స్థితిని రీసెట్ చేయండి.

- మైక్రోఆర్కిటెక్చరల్ మూలకానికి కొంచెం లీక్ చేయండి.

- మైక్రోఆర్కిటెక్చరల్ ఎలిమెంట్ యొక్క స్థితిని నెట్వర్క్కు బహిర్గతం చేయండి.

- దశ 1 లో, దాడి చేసిన వ్యక్తి స్పెక్టర్ దాడిని అమలు చేయడానికి బాధితుడి బ్రాంచ్ ప్రిడిక్టర్ను తప్పుగా అర్థం చేసుకుంటాడు. బ్రాంచ్ ప్రిడిక్టర్ను తప్పుగా అర్థం చేసుకోవడానికి, దాడి చేసేవారు చెల్లుబాటు అయ్యే సూచికలతో లీక్ గాడ్జెట్ను ప్రభావితం చేస్తారు. చెల్లుబాటు అయ్యే సూచికలు బ్రాంచ్ ప్రిడిక్టర్ ఎల్లప్పుడూ బ్రాంచ్ తీసుకోవటానికి నేర్చుకుంటాయని నిర్ధారిస్తుంది, అనగా, బ్రాంచ్ ప్రిడిక్టర్ ఈ పరిస్థితి నిజమని ulates హించాడు. ఈ దశ లీక్ గాడ్జెట్పై మాత్రమే ఆధారపడి ఉంటుందని గమనించండి. దాడి చేసేవారికి ఎటువంటి అభిప్రాయం లేదు, అందువల్ల మైక్రోఆర్కిటెక్చరల్ స్థితిని రీసెట్ చేయాల్సిన అవసరం లేదు.

- దశ 2 లో, మైక్రోఆర్కిటెక్చరల్ ఎలిమెంట్ ఉపయోగించి లీకైన బిట్ల ఎన్కోడింగ్ను ప్రారంభించడానికి దాడి చేసేవాడు మైక్రోఆర్కిటెక్చరల్ స్థితిని రీసెట్ చేయాలి. ఈ దశ ఉపయోగించిన మైక్రోఆర్కిటెక్చరల్ ఎలిమెంట్పై ఎక్కువగా ఆధారపడి ఉంటుంది, ఉదా., కాష్ను పెంచేటప్పుడు, దాడి చేసిన వ్యక్తి బాధితుడి నుండి పెద్ద ఫైల్ను డౌన్లోడ్ చేస్తాడు; AVX2 ఉపయోగించినట్లయితే, దాడి చేసేవాడు 1 మిల్లీసెకన్ల కంటే ఎక్కువ వేచి ఉంటాడు. ఈ దశ తరువాత, బాధితుడి నుండి కొంచెం లీక్ కావడానికి అన్ని అవసరాలు సంతృప్తి చెందుతాయి.

- 3 వ దశలో, దాడి చేసిన వ్యక్తి బాధితుడి నుండి ఒక్క బిట్ను లీక్ చేయడానికి స్పెక్టర్ దుర్బలత్వాన్ని ఉపయోగించుకుంటాడు. బ్రాంచ్ ప్రిడిక్టర్ దశ 1 లో తప్పుగా అర్ధం చేసుకున్నందున, లీక్ గాడ్జెట్కు వెలుపల సూచికను అందించడం ఇన్-బౌండ్స్ మార్గాన్ని అమలు చేస్తుంది మరియు మైక్రోఆర్కిటెక్చరల్ ఎలిమెంట్ను సవరించుకుంటుంది, అనగా, బిట్ మైక్రోఆర్కిటెక్చరల్ ఎలిమెంట్లో ఎన్కోడ్ చేయబడింది.

- 4 వ దశలో, దాడి చేసిన వ్యక్తి నెట్వర్క్ ద్వారా ఎన్కోడ్ చేసిన సమాచారాన్ని ప్రసారం చేయాలి. ఈ దశ అసలు స్పెక్టర్ దాడి యొక్క రెండవ దశకు అనుగుణంగా ఉంటుంది. దాడి చేసేవారు ట్రాన్స్మిట్ గాడ్జెట్ చేత నిర్వహించబడే నెట్వర్క్ ప్యాకెట్ను పంపుతారు మరియు ప్రతిస్పందన వచ్చే వరకు ప్యాకెట్ను పంపించకుండా సమయాన్ని కొలుస్తారు.

దాడి విధానం # 2: రిమోట్గా ASLR ను బ్రేకింగ్

- బ్రాంచ్ ప్రిడిక్టర్ను తప్పుదారి పట్టించండి.

- (తెలిసిన) మెమరీ స్థానాన్ని కాష్ చేయడానికి వెలుపల ఉన్న సూచికను యాక్సెస్ చేయండి.

- వెలుపల ఉన్న యాక్సెస్ దానిలో కొంత భాగాన్ని కాష్ చేసిందో లేదో తెలుసుకోవడానికి నెట్వర్క్ ద్వారా ఒక ఫంక్షన్ యొక్క అమలు సమయాన్ని కొలవండి.

స్పెక్టర్ కౌంటర్మెజర్స్

ఇంటెల్ మరియు AMD l హాగానాల సూచనలను ulation హాగానాల అవరోధంగా ఉపయోగించమని సిఫార్సు చేస్తున్నాయి. Ula హాజనిత అమలును ఆపడానికి భద్రతా-క్లిష్టమైన హద్దులు తనిఖీ చేసిన తర్వాత ఈ సూచనను చేర్చాలి. ఏదేమైనా, ప్రతి హద్దుల తనిఖీకి దీన్ని జోడించడం వలన గణనీయమైన పనితీరు ఓవర్ హెడ్ ఉంటుంది.

నెట్స్పెక్ట్రే నెట్వర్క్-ఆధారిత దాడి కాబట్టి, స్పెక్టర్ను తగ్గించడం ద్వారా మాత్రమే కాకుండా, నెట్వర్క్ లేయర్పై కౌంటర్మెజర్స్ ద్వారా కూడా దీనిని నిరోధించలేము. ఒక అల్పమైన నెట్స్పెక్టెర్ దాడిని DDoS రక్షణ ద్వారా సులభంగా గుర్తించవచ్చు, ఎందుకంటే ఒకే మూలం నుండి బహుళ వేల సారూప్య ప్యాకెట్లు పంపబడతాయి.

ఏదేమైనా, దాడి చేసేవాడు సెకనుకు ప్యాకెట్లు మరియు లీక్ చేసిన బిట్ల మధ్య ఏదైనా ట్రేడ్-ఆఫ్ ఎంచుకోవచ్చు. అందువల్ల, బిట్స్ లీక్ అయ్యే వేగాన్ని DDoS పర్యవేక్షణ గుర్తించగల ప్రవేశ స్థాయి కంటే తగ్గించవచ్చు. కొనసాగుతున్న దాడులను గుర్తించడానికి ప్రయత్నించే ఏదైనా పర్యవేక్షణకు ఇది వర్తిస్తుంది, ఉదా., చొరబాట్లను గుర్తించే వ్యవస్థలు.

దాడి సిద్ధాంతపరంగా నిరోధించబడనప్పటికీ, ఏదో ఒక సమయంలో దాడి సాధ్యం కాదు, ఎందుకంటే కొంచెం లీక్ కావడానికి అవసరమైన సమయం తీవ్రంగా పెరుగుతుంది. నెట్స్పెక్ట్రేను తగ్గించడానికి మరొక పద్ధతి నెట్వర్క్ జాప్యానికి కృత్రిమ శబ్దాన్ని జోడించడం. కొలతల సంఖ్య నెట్వర్క్ జాప్యం యొక్క వ్యత్యాసంపై ఆధారపడి ఉంటుంది కాబట్టి, అదనపు శబ్దం దాడి చేసేవారికి ఎక్కువ కొలతలు చేయటానికి అవసరం. అందువల్ల, నెట్వర్క్ జాప్యం యొక్క వ్యత్యాసం తగినంతగా ఉంటే, పెద్ద సంఖ్యలో కొలతలు అవసరం కాబట్టి నెట్స్పెక్టెర్ దాడులు సాధ్యం కాదు.