ఐబిఎం, ఓక్ రిడ్జ్ నేషనల్ లాబొరేటరీ

IBM యొక్క ఎంటర్ప్రైజ్ సెక్యూరిటీ సాధనాల్లో ఒకటైన IBM డేటా రిస్క్ మేనేజర్ (IDRM) లోని బహుళ భద్రతా లోపాలు మూడవ పార్టీ భద్రతా పరిశోధకుడు వెల్లడించాయి. యాదృచ్ఛికంగా, జీరో-డే భద్రతా లోపాలు ఇంకా అధికారికంగా గుర్తించబడలేదు, ఐబిఎమ్ విజయవంతంగా పాచ్ చేయనివ్వండి.

రిమోట్ కోడ్ ఎగ్జిక్యూషన్ (ఆర్సిఇ) సామర్థ్యాలతో కనీసం నాలుగు భద్రతా లోపాలను కనుగొన్న పరిశోధకుడు అడవిలో అందుబాటులో ఉన్నట్లు సమాచారం. ఐబిఎమ్ యొక్క డేటా రిస్క్ మేనేజర్ సెక్యూరిటీ వర్చువల్ ఉపకరణంలో భద్రతా లోపాల వివరాలను పంచుకోవడానికి తాను ఐబిఎమ్ను సంప్రదించడానికి ప్రయత్నించానని పరిశోధకుడు పేర్కొన్నాడు, కాని ఐబిఎమ్ వాటిని గుర్తించడానికి నిరాకరించింది మరియు తత్ఫలితంగా, వాటిని గుర్తించకుండా వదిలేసింది.

జీరో-డే సెక్యూరిటీ దుర్బలత్వ నివేదికను అంగీకరించడానికి ఐబిఎం నిరాకరించింది?

IBM డేటా రిస్క్ మేనేజర్ అనేది డేటా డిస్కవరీ మరియు వర్గీకరణను అందించే ఒక సంస్థ ఉత్పత్తి. సంస్థలోని సమాచార ఆస్తులపై ఆధారపడిన వ్యాపార ప్రమాదం గురించి వివరణాత్మక విశ్లేషణలను ఈ ప్లాట్ఫాం కలిగి ఉంటుంది. జోడించాల్సిన అవసరం లేదు, ప్లాట్ఫారమ్ను ఉపయోగించే వ్యాపారాల గురించి క్లిష్టమైన మరియు సున్నితమైన సమాచారానికి ప్రాప్యత ఉంది. రాజీపడితే, మొత్తం ప్లాట్ఫారమ్ను బానిసగా మార్చవచ్చు, అది హ్యాకర్లకు మరింత సాఫ్ట్వేర్ మరియు డేటాబేస్లకు సులభంగా ప్రాప్యతను అందిస్తుంది.

భద్రతా పరిశోధకుడు నాలుగు సున్నా-రోజులను వెల్లడించాడు # దుర్బలత్వం ఇది IBM యొక్క ఒకటైన IBM డేటా రిస్క్ మేనేజర్ (IDRM) ను ప్రభావితం చేస్తుంది # ఎంటర్ప్రైజెస్ సెక్యూరిటీ సాధనాలు. #సైబర్ భద్రతా https://t.co/jvdcufgQqi https://t.co/2cKjfrCOoz

- డేవిడ్ డి సౌసా (av డేవిడ్ డిఎస్డ్రమండ్) ఏప్రిల్ 21, 2020

UK లోని ఎజైల్ ఇన్ఫర్మేషన్ సెక్యూరిటీకి చెందిన పెడ్రో రిబీరో ఐబిఎం డేటా రిస్క్ మేనేజర్ యొక్క వెర్షన్ 2.0.3 ను పరిశోధించారు మరియు మొత్తం నాలుగు ప్రమాదాలను కనుగొన్నారు. లోపాలను ధృవీకరించిన తరువాత, కార్నెగీ మెల్లన్ విశ్వవిద్యాలయంలోని CERT / CC ద్వారా రిబీరో IBM కు బహిర్గతం చేయడానికి ప్రయత్నించాడు. యాదృచ్ఛికంగా, ఐబిఎం హ్యాకర్ఒన్ ప్లాట్ఫామ్ను నిర్వహిస్తుంది, ఇది అటువంటి భద్రతా బలహీనతలను నివేదించడానికి అధికారిక ఛానెల్. అయినప్పటికీ, రిబీరో హ్యాకర్ఒన్ యూజర్ కాదు మరియు చేరడానికి ఇష్టపడలేదు, కాబట్టి అతను CERT / CC ద్వారా వెళ్ళడానికి ప్రయత్నించాడు. ఆశ్చర్యకరంగా, కింది సందేశంతో లోపాలను గుర్తించడానికి ఐబిఎం నిరాకరించింది:

' ఈ ఉత్పత్తి మా కస్టమర్లు చెల్లించే “మెరుగైన” మద్దతు కోసం మాత్రమే ఉన్నందున మేము ఈ నివేదికను అంచనా వేసాము మరియు మా దుర్బలత్వం బహిర్గతం చేసే ప్రోగ్రామ్కు దూరంగా ఉన్నట్లు మూసివేయాము . ఇది మా విధానంలో వివరించబడింది https://hackerone.com/ibm . ఈ కార్యక్రమంలో పాల్గొనడానికి అర్హత పొందడానికి, మీరు ఒక నివేదికను సమర్పించడానికి 6 నెలల ముందు ఐబిఎం కార్పొరేషన్, లేదా ఐబిఎం అనుబంధ సంస్థ లేదా ఐబిఎం క్లయింట్ కోసం భద్రతా పరీక్షలు నిర్వహించడానికి ఒప్పందంలో ఉండకూడదు. '

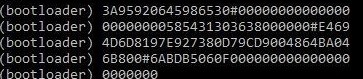

ఉచిత బలహీనత నివేదిక తిరస్కరించబడిన తరువాత, ది పరిశోధకుడు నాలుగు సమస్యల గురించి గిట్హబ్లో వివరాలను ప్రచురించాడు . IBM IDRM ను ఉపయోగించే సంస్థలను తయారు చేయడమే ఈ నివేదికను ప్రచురించడానికి కారణమని పరిశోధకుడు హామీ ఇస్తాడు భద్రతా లోపాల గురించి తెలుసు మరియు దాడులను నివారించడానికి ఉపశమనాలను ఉంచడానికి వారిని అనుమతించండి.

IBM IDRM లో 0-రోజుల భద్రతా లోపాలు ఏమిటి?

ఈ నలుగురిలో, మూడు భద్రతా లోపాలు కలిసి ఉత్పత్తిపై మూల హక్కులను పొందవచ్చు. లోపాలలో ప్రామాణీకరణ బైపాస్, కమాండ్ ఇంజెక్షన్ లోపం మరియు అసురక్షిత డిఫాల్ట్ పాస్వర్డ్ ఉన్నాయి.

ప్రామాణీకరణ బైపాస్ ఒక దాడి చేసిన వ్యక్తిని API తో సమస్యను దుర్వినియోగం చేయడానికి డేటా రిస్క్ మేనేజర్ ఉపకరణాన్ని ఏకపక్ష సెషన్ ID మరియు వినియోగదారు పేరును అంగీకరించడానికి అనుమతిస్తుంది మరియు ఆ వినియోగదారు పేరు కోసం క్రొత్త పాస్వర్డ్ను రూపొందించడానికి ప్రత్యేక ఆదేశాన్ని పంపండి. దాడి యొక్క విజయవంతమైన దోపిడీ తప్పనిసరిగా వెబ్ అడ్మినిస్ట్రేషన్ కన్సోల్కు ప్రాప్యతను ఇస్తుంది. దీని అర్థం ప్లాట్ఫాం యొక్క ప్రామాణీకరణ లేదా అధీకృత ప్రాప్యత వ్యవస్థలు పూర్తిగా దాటవేయబడ్డాయి మరియు దాడి చేసేవారికి IDRM కు పూర్తి పరిపాలనా ప్రాప్యత ఉంది.

https://twitter.com/sudoWright/status/1252641787216375818

నిర్వాహక ప్రాప్యతతో, దాడి చేసేవాడు ఏకపక్ష ఫైల్ను అప్లోడ్ చేయడానికి కమాండ్ ఇంజెక్షన్ దుర్బలత్వాన్ని ఉపయోగించవచ్చు. మూడవ లోపం మొదటి రెండు దుర్బలత్వాలతో కలిపినప్పుడు, ఇది ప్రామాణీకరించని రిమోట్ అటాకర్ను IDRM వర్చువల్ ఉపకరణంలో రూట్గా రిమోట్ కోడ్ ఎగ్జిక్యూషన్ (RCE) ను సాధించడానికి అనుమతిస్తుంది, ఇది సిస్టమ్ రాజీకి దారితీస్తుంది. IBM IDRM లోని నాలుగు జీరో-డే సెక్యూరిటీ దుర్బలత్వాలను సంగ్రహించడం:

- IDRM ప్రామాణీకరణ విధానం యొక్క బైపాస్

- అనువర్తనంలో వారి స్వంత ఆదేశాలను అమలు చేయడానికి దాడులను అనుమతించే IDRM API లలో ఒకదానిలో కమాండ్ ఇంజెక్షన్ పాయింట్

- యొక్క హార్డ్కోడ్ వినియోగదారు పేరు మరియు పాస్వర్డ్ కాంబో a3user / idrm

- IDRM API లోని దుర్బలత్వం రిమోట్ హ్యాకర్లు IDRM ఉపకరణం నుండి ఫైళ్ళను డౌన్లోడ్ చేయడానికి అనుమతించగలదు

అది తగినంతగా నష్టపోకపోతే, ప్రామాణీకరణను దాటవేసి దోపిడీ చేసే రెండు మెటాస్ప్లోయిట్ మాడ్యూళ్ళ గురించి వివరాలను వెల్లడిస్తామని పరిశోధకుడు హామీ ఇచ్చారు రిమోట్ కోడ్ అమలు మరియు ఏకపక్ష ఫైల్ డౌన్లోడ్ లోపాలు.

ఐబిఎం ఐడిఆర్ఎమ్ లోపల భద్రతా లోపాలు ఉన్నప్పటికీ, అవకాశాలు ఉన్నాయని గమనించడం ముఖ్యం విజయవంతంగా అదే దోపిడీ చాలా సన్నగా ఉంటుంది . ఐబిఎం ఐడిఆర్ఎమ్ను తమ సిస్టమ్లపై మోహరించే కంపెనీలు సాధారణంగా ఇంటర్నెట్ ద్వారా యాక్సెస్ను నిరోధిస్తాయి. ఏదేమైనా, IDRM ఉపకరణం ఆన్లైన్లో బహిర్గతమైతే, దాడులను రిమోట్గా చేయవచ్చు. అంతేకాకుండా, సంస్థ యొక్క అంతర్గత నెట్వర్క్లో వర్క్స్టేషన్కు ప్రాప్యత ఉన్న దాడి చేసేవారు IDRM ఉపకరణాన్ని స్వాధీనం చేసుకోవచ్చు. విజయవంతంగా రాజీపడిన తర్వాత, దాడి చేసేవాడు ఇతర వ్యవస్థల కోసం ఆధారాలను సులభంగా సేకరించవచ్చు. ఇవి కంపెనీ నెట్వర్క్లోని ఇతర సిస్టమ్లకు పార్శ్వంగా వెళ్ళే సామర్థ్యాన్ని దాడి చేసేవారికి ఇస్తాయి.

టాగ్లు ఐబిఎం

![[పరిష్కరించండి] LenovoBatteryGaugePackage.dll ను ప్రారంభించే సమస్య](https://jf-balio.pt/img/how-tos/60/problem-starting-lenovobatterygaugepackage.png)